最近,GitLab发布了最新的月度版本16.8版本,在新版本中增加GCP Secret Manager、使用Maven依赖代理加速构建的能力、 工作区的全面可用性、 新的组织级DevOps视图以及基于DORA的行业基准等,请和虫虫一起来学习。

注意,老版本要升级到16.8之前必须要先升级到16.7版本。

GitLab 16.8主要功能

GCP Secret Manager支持(PREMIUM)现在可以轻松检索存储在GCP Secret Manager中的密钥并在CI/CD作业中使用。我们的新集成简化了通过GitLab CI/CD与GCP Secret Manager交互的过程,帮助您简化构建和部署流程!

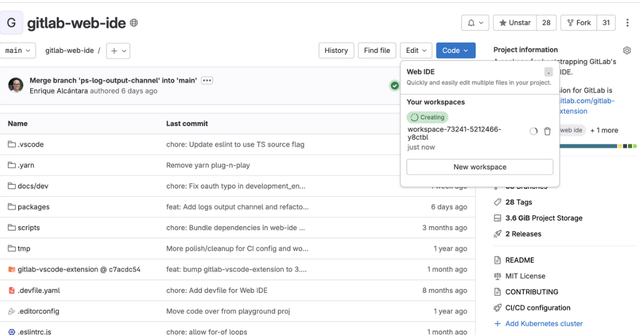

工作空间现普遍可用(PREMIUM)

工作空间现普遍可用(PREMIUM)在新版中工作区现已全面可以用,用以提高开发人员效率。通过创建安全、按需的远程开发环境,可以减少管理依赖项和培训新开发人员所花费的时间,并专注于更快地交付价值。通过与平台无关的方法,可以使用现有的云基础设施来托管的工作区并保持数据的私密性和安全性。

自GitLab 16.0中引入以来,工作区在错误处理和协调、对私有项目和SSH连接的支持、额外的配置选项以及新的管理员界面方面都得到了改进。这些改进意味着工作空间现在更加灵活、更具弹性并且更易于大规模管理。

使用Maven依赖代理加快构建速度(PREMIUM)一个典型的软件项目依赖于各种依赖项,也被成为包。包可以在内部构建和维护,也可以从公共存储库获取。根据研究,大多数项目使用50/50的公共和私有包混合。软件包安装顺序非常重要,因为使用不正确的软件包版本可能会给企业DevOps管道带来重大更改和安全漏洞。

新版本中,可以将一个外部Java存储库添加到GitLab项目中。添加后,当使用依赖代理安装包时,GitLab首先检查项目中是否有该包。如果未找到,GitLab会尝试从外部存储库中提取该包。

当从外部存储库中提取包时,它会被导入到GitLab项目中。下次拉取该特定包时,它是从GitLab而不是外部存储库拉取的。即使外部存储库存在连接问题并且包存在于依赖代理中,拉取包仍然有效,从而使管道更快、更可靠。

如果外部存储库中的包发生更改(例如,用户删除版本并发布具有不同文件的新版本),依赖项代理会检测到它。它会使软件包失效,因此GitLab会提取较新的软件包。这可确保下载正确的软件包,并有助于减少安全漏洞。

问题分析报告深度洞见(ULTIMATE)问题分析报告现在包含有关一个月内已解决问题数量的信息,以便进行详细的速度分析。有了这一宝贵的补充,GitLab用户现在可以深入了解与其项目相关的趋势,并缩短总体周转时间并提高为客户提供的价值。问题分析可视化包含一个条形图,其中显示每个月的问题数量,默认时间跨度为13个月。

具有基于DORA的行业基准的新组织级DevOps视图(ULTIMATE)

具有基于DORA的行业基准的新组织级DevOps视图(ULTIMATE)新版本中在价值流仪表板中添加了一个DORA Performers 评分面板,以可视化组织在不同项目中的 DevOps 绩效状态。新的可视化显示了DORA分数的细分(高、中或低),以便管理人员可以自上而下地了解组织的 DevOps 健康状况。

默认有四个DORA指标开箱即用,加上新添加的DORA分数,组织可以将其DevOps性能与行业基准或同行进行比较。

引入分析仪表板的组级登陆页面(ULTIMATE)

引入分析仪表板的组级登陆页面(ULTIMATE)集团级分析仪表板引入一个新的登陆页面。此增强功能可确保更加一致且用户友好的导航体验。在第一阶段,此页面包括价值流仪表板,但它也为未来的功能奠定了基础,允许个性化仪表板。这些改进旨在简化用户体验,并在管理和解释数据方面提供更大的灵活性。

设置每个工作区的 CPU 和内存使用情况(PREMIUM)改进的开发人员体验、入门和安全性正在推动更多的开发转向云IDE和按需开发环境。然而,这些环境可能会增加基础设施成本。

新版本中可以在devfile中配置每个项目的CPU和内存使用情况。

还可以设置每个工作区的CPU和内存使用情况。通过在GitLab代理级别配置请求和限制,可以防止个别开发人员使用过多的云资源。

直接在文件页面查看blame信息在以前版本的GitLab中,查看文件责任需要访问不同的页面。新版本可以直接从文件页面查看文件blame等的信息。

Runner列仪表板:实例运行者使用的计算分钟的CSV导出

Runner列仪表板:实例运行者使用的计算分钟的CSV导出由于各种原因,可能需要在实例运行器上运行项目使用的CI/CD计算分钟数的报告。然而,GitLab中没有一种简单易用的机制供生成CI/CD计算分钟使用情况报告。通过此功能,可以将共享运行器上每个项目使用的CI/CD计算分钟数的报告导出为CSV文件。

Kubernetes 1.28支持

Kubernetes 1.28支持新版本添加了对2023年8月发布的Kubernetes 1.28全面支持。如果将应用程序部署到Kubernetes,现在可以将连接的集群升级到最新版本并利用其所有功能。

查看任务或 OKR 的所有祖先项在此版本中,现在可以查看工作项的整个层次结构沿袭(例如任务、目标或关键结果),而非仅仅是对父级的链接。

patch-id支持的更智能的批准重置

patch-id支持的更智能的批准重置为了确保所有更改都经过审核和批准,通常在将新提交添加到合并请求时删除所有批准。然而,即使变基没有引入新的更改,变基也会不必要地使现有批准无效,从而要求作者寻求重新批准。

合并请求批准现在与git-patch-id。它是一个相当稳定且相当唯一的标识符,可以帮助您做出有关重置批准的更明智的决策。通过比较patch-id在变基之前和之后,可以确定是否引入了应重置批准并需要审查的新更改。

CI/CD组件目录部分用于内部组件(PREMIUM)随着CI/CD目录中的项目数量不断增加,找到由本团队发布并可供使用的CI/CD 组件变得越来越困难。在新版本中,引入了专用的“本组”选项卡,使用户能够轻松过滤和识别与本组织相关的组件。这种简化的搜索过程提高了效率,因为您可以更快地查找和使用已发布的CI/CD组件。

为MR描述的预定义变量如果使用自动化来处理CI/CD管道中的合并请求,可能需要一种更简单的方法来获取合并请求的描述,而无需API调用。在GitLab 16.7中引入了 CI_MERGE_REQUEST_DESCRIPTION预定义变量,使所有作业中的描述都易于访问。GitLab 16.8中,调整了截断行为CI_MERGE_REQUEST_DESCRIPTION最多2700个字符,因为非常大的描述可能会导致运行程序错误。可以检查描述是否被新引入的内容截断CI_MERGE_REQUEST_DESCRIPTION_IS_TRUNCATED预定义变量,设置为当描述被截断时true。

Windows 2022 对 Windows 上的 SaaS 运行程序的支持团队现在可以在Windows Server 2022上构建、测试和部署应用程序。Windows上的 SaaS 运行程序可提高开发团队在与GitLab CI/CD集成的安全、按需GitLab Runner构建环境中构建和部署需要Windows的应用程序的速度。

可尝试使用saas-windows-medium-amd64作为.gitlab-ci.yml文件中的标签。

Omnibus套件GitLab 16.8开始,可以gitlab.rb配置中指定以下服务生成配置,以便明文密码不被暴露

GitLab Kubernetes 代理服务器。

GitLab Workhorse。

GitLab导出器。

这意味着Redis明文密码无需再gitlab.rb存储。

GitLab Runner 16.8同期还发布了 GitLab Runner 16.8,新增加功能和一些bug修复

新增加覆盖生成的 Kubernetes Pod 规范(Beta版本)。

解决GitLab Runner 身份验证令牌在运行程序日志文件中公开的问题 。

解决注册多个自动缩放运行程序会生成部分 config.toml 文

安全和合规性双因子认证支持新版本中GitLab管理员可以配置要是否需要在自建实例中使用双因素身份验证(2FA)。对所有帐户使用2FA是一种良好的安全实践,特别是对于管理员等特权帐户。如果强制执行此设置,并且管理员尚未使用2FA,则必须实施该策略后的第一次登录时设置2FA。

规框架管理改进(PREMIUM)

规框架管理改进(PREMIUM)合规中心正在成为了解的中心目的地合规状况和管理合规框架。移动框架管理到合规中心的新选项卡中,以及添加更内容和能力:

选项卡的列表视图中查看框架 在“框架”。

搜索和过滤以查找特定框架。

使用新的合规性框架侧边栏探索每个框架的更多详细信息。

编辑框架以查看所有设置,包括管理名称、描述、链接的项目等。

创建框架的快速报告并导出为CSV。

在组级别按子组/项目过滤流审核事件(ULTIMATE)除了对事件类型过滤的现有支持之外,流式审核事件已扩展为支持在组级别按子组或项目进行过滤。

额外的过滤器将允许分离出流中的事件以发送到不同的目的地,或排除不相关的子组/项目,确保拥有最可操作的事件供的团队监控。

新的可定制权限(ULTIMATE)可以使用五种新功能来创建自定义角色:

管理项目访问令牌、管理组访问令牌、管理群组成员、可归档项目、可删除项目。

将这些能力以及其他预先存在的自定义能力添加到任何基本角色以创建自定义角色。自定义角色允许您定义精细的角色,仅向用户提供完成其工作所需的能力,并减少不必要的权限升级。

使用SAML SSO分配自定义角色(ULTIMATE)当用户使用 SAML SSO 进行配置时,可以为用户分配自定义角色作为创建时使用的默认角色。 以前,只能选择静态角色作为默认角色。 这允许自动配置的用户被分配最符合最小权限原则的角色。

执行策略以防止分支被删除或不受保护(ULTIMATE)添加到扫描结果策略以帮助安全策略的合规性执行的几个新设置之一是分支修改控制,它将限制通过更改项目级设置来规避策略的能力。

对于每个现有或新的扫描结果策略,可以启用Prevent branch modification对策略中定义的分支生效,以防止用户删除或取消保护这些分支。

实例级审计事件流式传输到AWS S3(ULTIMATE)

实例级审计事件流式传输到AWS S3(ULTIMATE)以前,只能为AWS S3配置顶级组流式审核事件。

在GitLab 16.8 中,对AWS S3的支持扩展到实例级流媒体目标。

适用于自定义角色的SAML组同步(ULTIMATE)现在可以使用SAML组同步将自定义角色映射到用户组。以前,只能将SAML组映射到GitLab的静态角色。这为使用SAML组链接来管理组成员资格和成员角色的客户提供了更大的灵活性。

合并请求批准的SAML SSO身份验证对于在GitLab中使用SAML SSO和SCIM进行用户帐户管理的用户,现在可以使用SSO来满足合并请求身份验证要求 通过基于密码的身份验证来批准合并请求。

该方法确保只有经过身份验证的用户才能批准安全性和合规性合并请求,而无需使用单独的基于密码的解决方案。

功能弃用

功能弃用`after_script` 关键字将为取消的作业运行。

对sbt 1.0.X 的许可证扫描支持。

许可证列表已启用。

对sbt 1.0.X 的依赖扫描支持。

DORA API 的“metric”过滤器和“value”字段 。

不支持设置自定义备份架构。

在`GET /projects/:id/ci/lint` 中阻止同时使用ref和sha。

GitLab Runner 来源元数据 SLSA v0.2 声明。除和重大变更。

升级方法对于Omnibus套件通过Omnibus一键安装包安装的自建实例可直接使用Linux包管理器可以升级。

例如对CentOS:

yum updata/install gitlab-ce就能自动完成升级。

Docker版本先停止和删除旧的容器:

sudo docker stop gitlabsudo docker rm gitlab然后Pull官方最新镜像:

sudo docker pull gitlab/gitlab-ce:latest重新启动容器(启动参数和以前保持一致)即可,比如:

sudo docker run --detach \--hostname gitlab.example.com \--publish 443:443 --publish 80:80 --publish 22:22 \--name gitlab \--restart always \--volume /srv/gitlab/config:/etc/gitlab \--volume /srv/gitlab/logs:/var/log/gitlab \--volume /srv/gitlab/data:/var/opt/gitlab \gitlab/gitlab-ce:latestDocker compose通过:

docker-compose pulldocker-compose up -d关于升级到 GitLab 16.8 的重要说明在升级到GitLab 16.8之前,用户必须先升级到GitLab 16.7。 GitLab 16.7 是必需的升级分阶段。