欢迎阅读第 19 期 Cloudflare DDoS 威胁报告。这些报告按季度发布,提供 Cloudflare 网络中观察到的 DDoS 威胁态势的深入分析。本期报告聚焦于 2024 年第三季度。

Cloudflare 拥有一个覆盖全球 330 多个城市的 296 Tbps 网络,作为反向代理,服务于全球近 20% 的网站。因此,Cloudflare 具备独特的视角,能够为更广泛的互联网社区提供有价值的见解和趋势分析。

关键见解2024 年第三季度,DDoS 攻击数量大幅上升。Cloudflare 共防御了近 600 万次 DDoS 攻击,相比上一季度增加了 49%,同比增长 55%。

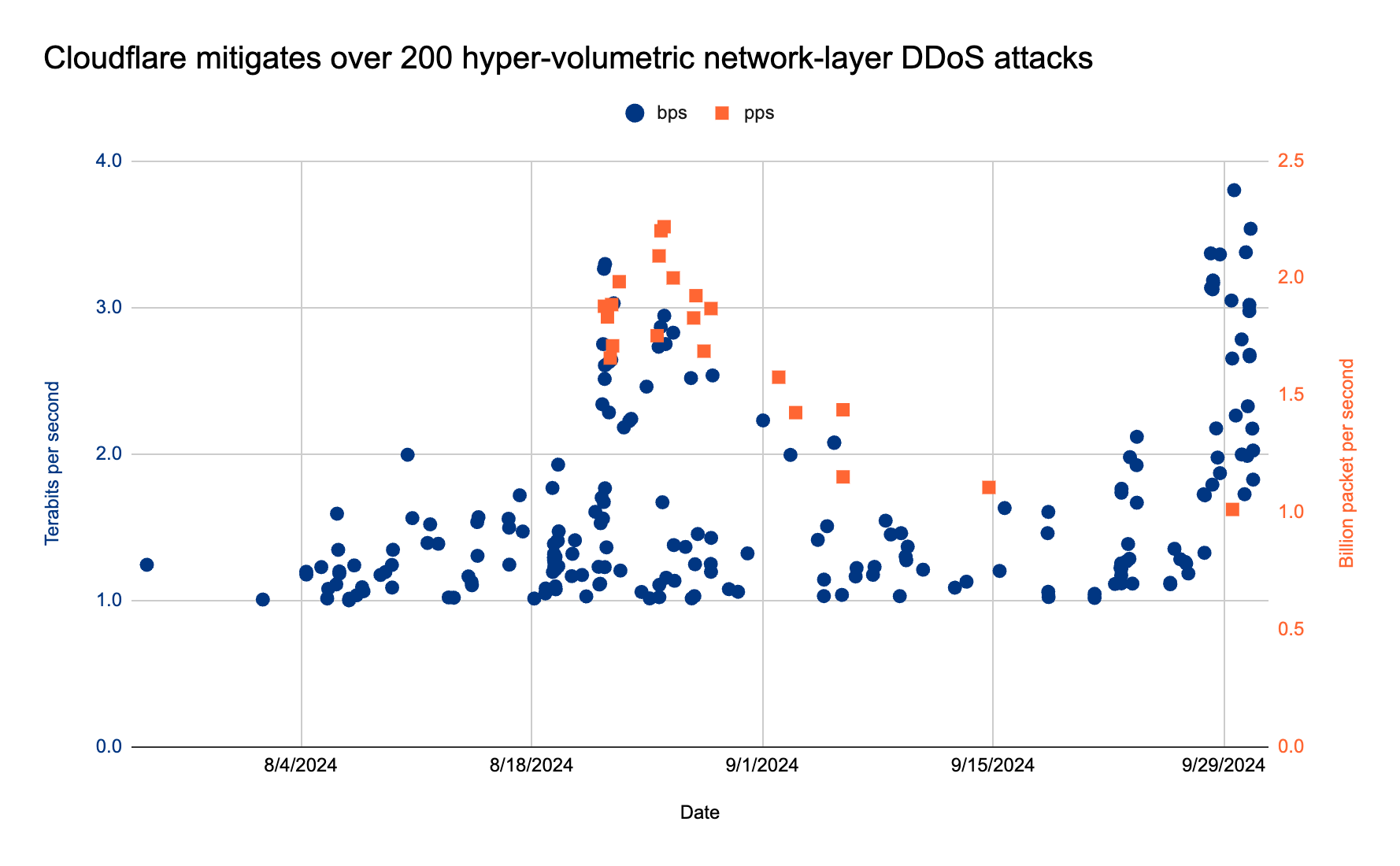

在这 600 万次攻击中,Cloudflare 的自动化 DDoS 防御系统检测并缓解了超过 200 次超大规模的 DDoS 攻击,这些攻击的速率超过 3 Tbps 和 20 亿个数据包每秒(Bpps)。其中最大的一次攻击达到了 4.2 Tbps,并且只持续了一分钟。

银行业和金融服务业成为 DDoS 攻击的主要目标。中国是 DDoS 攻击最频繁的目标国家,而印度尼西亚是发起 DDoS 攻击的主要来源国。

要了解更多关于 DDoS 攻击及其他类型网络威胁的信息,您可以访问我们的学习中心,查阅 Cloudflare 博客上的过往 DDoS 威胁报告,或浏览我们交互式的 Cloudflare Radar 平台。对于有兴趣深入研究互联网趋势的人士,我们还提供免费的 API。您也可以了解用于编写这些报告的方法论。

超大规模攻击活动在 2024 年上半年,Cloudflare 的自动化 DDoS 防御系统检测并缓解了 850 万次 DDoS 攻击:第一季度为 450 万次,第二季度为 400 万次。而在第三季度,我们的系统防御了近 600 万次攻击,使得年内总数达到了 1450 万次,平均每小时约 2200 次。

在这些攻击中,Cloudflare 防御了 200 多次超大规模的网络层 DDoS 攻击,这些攻击速率超过 1 Tbps 或 1 Bpps。最大的一次攻击达到了 3.8 Tbps 和 2.2 Bpps。了解更多 关于这些攻击及我们的 DDoS 防御系统如何自动缓解这些威胁。

就在我们撰写这篇博客时,Cloudflare 的系统继续检测并缓解这些大规模攻击,新的记录再次被打破。仅在我们上一次披露后的三周,2024 年 10 月 21 日,Cloudflare 的系统自动检测并缓解了一次 4.2 Tbps 的 DDoS 攻击,该攻击持续约一分钟。

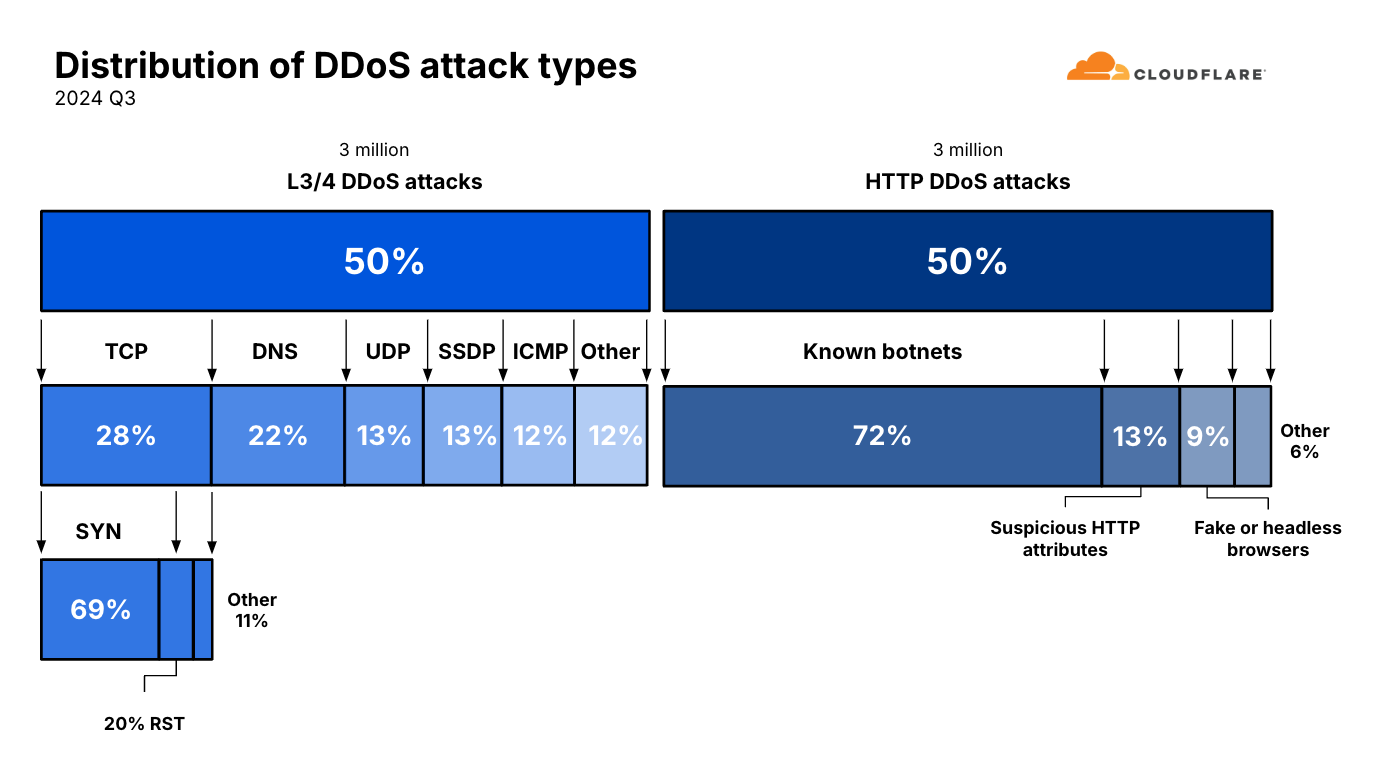

DDoS 攻击类型及特点在 600 万次 DDoS 攻击中,约一半是 HTTP(应用层)DDoS 攻击,另一半是网络层 DDoS 攻击。网络层 DDoS 攻击环比增长 51%,同比增长 45%;而 HTTP DDoS 攻击环比增长 61%,同比增长 68%。

攻击时长90% 的 DDoS 攻击(包括最大规模的攻击)持续时间都非常短。然而,我们注意到持续时间超过一小时的攻击有所增加(7%),这些较长时间的攻击占总数的 3%。

攻击向量第三季度,网络层 DDoS 攻击和 HTTP DDoS 攻击的数量几乎相等。在网络层攻击中,SYN 洪泛 是最常见的攻击向量,随后是 DNS 洪泛攻击、UDP 洪泛、SSDP 反射攻击 和 ICMP 反射攻击。

在应用层,72% 的 HTTP DDoS 攻击是由已知的僵尸网络发起的,并被我们的专有启发式算法自动缓解。72% 的 DDoS 攻击被我们自主开发的启发式算法所缓解,展示了运营大规模网络的优势。通过我们看到的流量和攻击量,我们可以制定、测试和部署强大的防御措施来对抗僵尸网络。

另有 13% 的 HTTP DDoS 攻击由于其可疑或异常的 HTTP 属性被缓解,另外 9% 则是由伪造的浏览器或浏览器模拟器发起的攻击。剩下的 6% 属于“其他”类攻击,包括针对登录端点的攻击和缓存破坏攻击。

值得注意的是,这些攻击向量或攻击组并不一定是互相排斥的。例如,已知的僵尸网络也会伪装成浏览器,并具有可疑的 HTTP 属性,但我们在此尝试以一种有意义的方式对 HTTP DDoS 攻击进行分类。

第三季度,我们观察到 SSDP 放大攻击 的数量相比前一季度增加了 4000%。SSDP(简单服务发现协议)攻击是一种反射和放大 DDoS 攻击,利用 UPnP(通用即插即用)协议。攻击者向启用 UPnP 的易受攻击设备(如路由器、打印机和 IP 摄像头)发送 SSDP 请求,并将源 IP 地址伪装成受害者的 IP 地址。这些设备随后向受害者的 IP 地址发送大量数据,导致受害者的基础设施不堪重负。放大效应使攻击者能够通过少量请求生成大量流量,进而导致受害者的服务下线。禁用不必要设备上的 UPnP 并采取 DDoS 缓解策略可以帮助抵御此类攻击。

受害者行业https://blog.cloudflare.com/ddos-threat-report-for-2024-q3/#target-industries

第三季度,银行和金融服务行业成为 DDoS 攻击的主要目标,占所有 DDoS 攻击的 35%。这表明攻击者越来越多地瞄准金融机构,可能是为了中断其服务或勒索资金。

其次是游戏行业和软件行业,分别占 18% 和 15% 的攻击目标。

<sup><i>第三季度按行业分布的 DDoS 攻击受害者</i></sup>

银行和金融服务业多次成为 DDoS 攻击的目标,尤其是在重大金融事件或市场波动期间。攻击者往往选择这些时机发起攻击,以便通过中断关键金融基础设施来最大化影响。类似地,游戏行业因其全球用户量巨大,容易成为目标。

DDoS 攻击源在第三季度,印度尼西亚成为发起 DDoS 攻击的主要来源国,占全球 DDoS 攻击流量的 31%。其次是美国,占 20%,以及俄罗斯,占 14%。

这些攻击源可能与僵尸网络或未受保护的设备有关,这些设备被利用来生成和发送恶意流量。尤其是像物联网(IoT)设备,由于安全性不足,成为攻击者发动反射和放大攻击的主要工具。

总结与展望2024 年第三季度,DDoS 攻击的规模和复杂性持续增加,超大规模的 DDoS 攻击正在变得愈发频繁。Cloudflare 的自动化防御系统显示出其在全球范围内检测和缓解这些威胁的能力。然而,随着攻击者不断创新和利用新型的攻击向量,防御手段也必须随之进化。

为了防止 DDoS 攻击,企业应确保其基础设施能够承受超大规模的攻击,采取适当的安全措施,并利用自动化的 DDoS 防御工具。禁用不必要的设备功能(如 UPnP),并及时更新和修补软件和硬件,可以有效减少潜在的攻击面。

最后,Cloudflare 将继续监控 DDoS 攻击态势,并在未来的报告中分享关键趋势和见解。