IT之家1月2日消息,微软BitLocker加密技术存在漏洞,黑客只需一次短暂的物理接触,将目标设备置于恢复模式并连接网络,可解密Windows11系统。

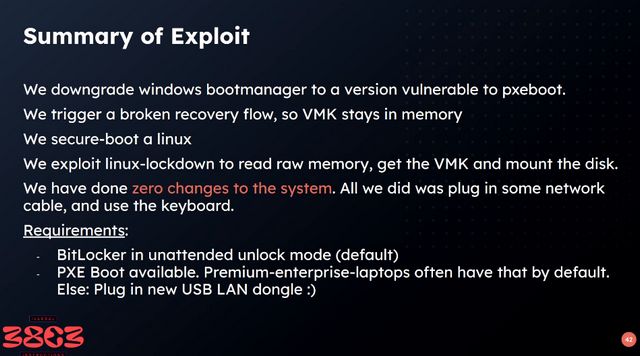

安全研究员兼硬件黑客ThomasLambertz(th0mas)出席混沌通信大会,发表主题为《WindowsBitLocker:ScrewedwithoutaScrewdriver》的主题演讲,展示了在微软BitLocker加密磁盘上,不需要设备开机,需要一次物理访问,即可利用已知的CVE-2023-21563漏洞攻破BitLocker防线。

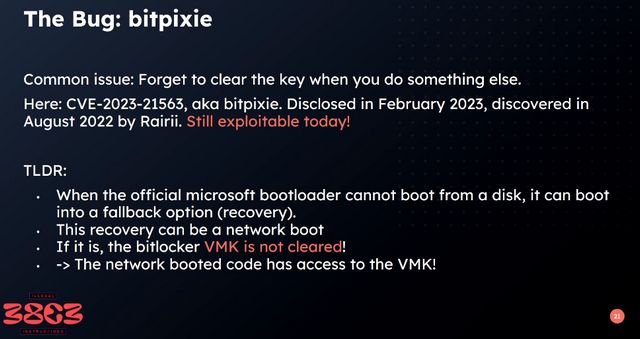

IT之家注:微软已经于2022年修复CVE-2023-21563漏洞,不过本次演示表明该漏洞并未完全修复。BitLocker在较新的Windows11系统中默认启用“设备加密”功能,硬盘在静态时加密,但在启动合法Windows系统时会自动解密。

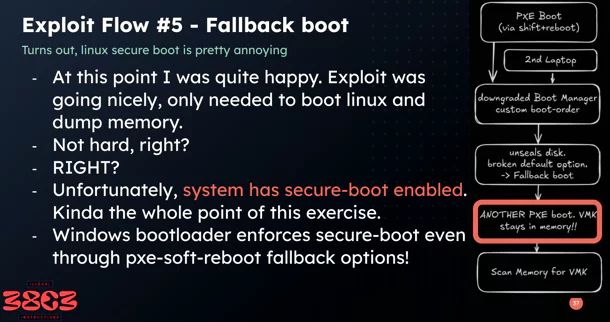

Lambertz利用了一种名为“bitpixie”的攻击手段,通过安全启动运行旧版Windows引导加载程序,将加密密钥提取到内存中,再利用Linux系统读取内存内容,最终获取BitLocker密钥。

微软早已知晓该问题,永久解决方案是撤销易受攻击的引导加载程序的证书,但UEFI固件中用于存储证书的内存空间有限,因此短期内很难完全防御。微软计划从2026年开始分发新的安全启动证书,这将迫使主板制造商更新UEFI。

在此之前,用户只能通过设置个人PIN码备份BitLocker或在BIOS中禁用网络访问来进行自我保护。

Lambertz警告称,即使简单的USB网络适配器也足以执行此攻击。对于普通用户来说,这种攻击的风险相对较低。但对于企业、政府等高度重视网络安全的机构而言,只需一次物理访问和一个USB网络适配器即可解密BitLocker,这无疑是一个重大安全隐患。