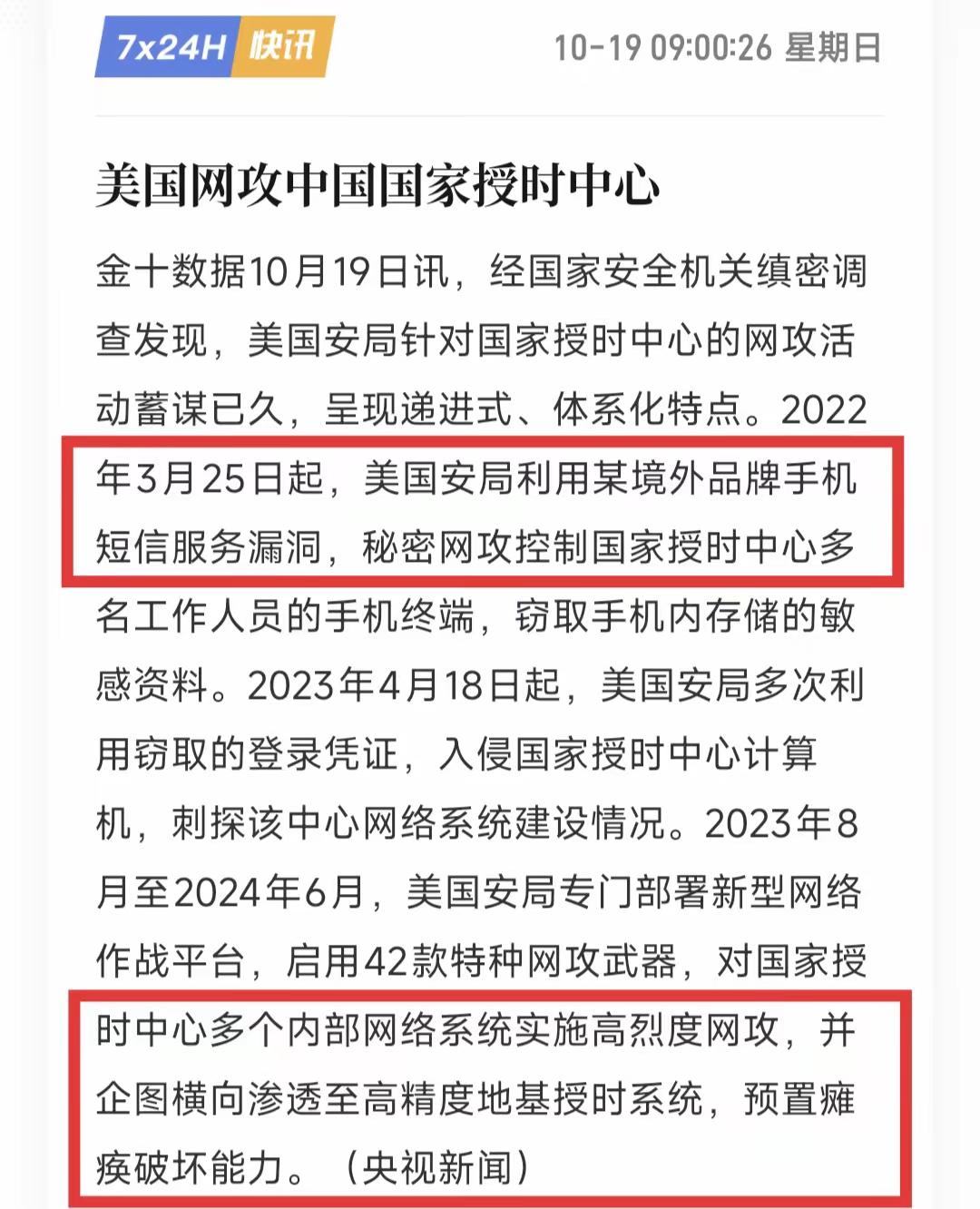

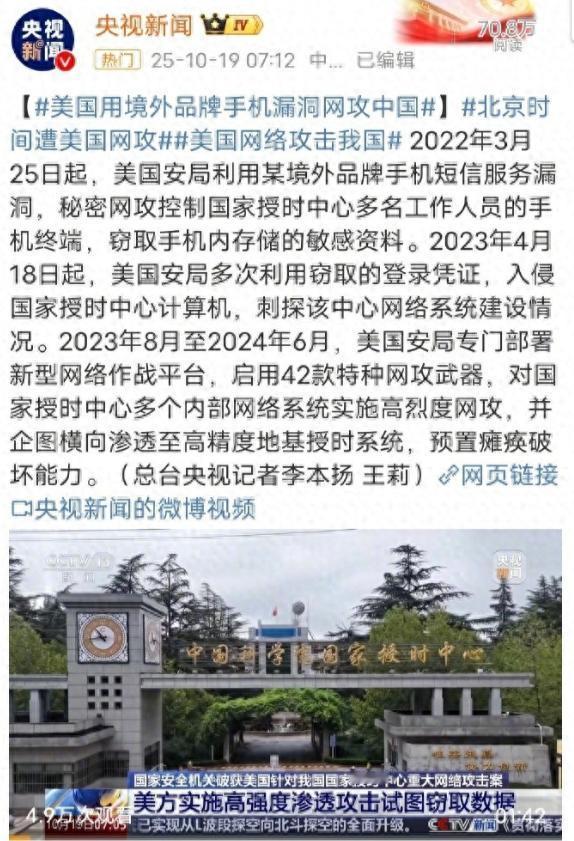

据央视新闻报道,美国国家安全局利用境外手机品牌短信服务漏洞,秘密网攻控制中国授时中心多名手机工作人员手机终端,窃取手机内存储的敏感资料。 看似简短却藏着诸多值得深挖的关键信息,先说说这个没被点名的境外手机品牌,目前市面上主流的国外手机品牌就剩下三星、苹果和诺基亚这三家。 诺基亚如今在国内市场几乎难觅踪迹,早就算不上主流选择,三星虽然在全球市场份额依旧排名第一,但在中国市场的存在感已经弱到可以忽略不计,这么一排除,答案其实已经昭然若揭,大家心里想必都有了明确的指向。 再聊聊这个所谓的短信服务漏洞,说它是无心之失的技术漏洞,倒不如说更像是故意留下的“后门”,毕竟美国政府要求本土企业在产品中设置“后门”以便监控其他国家和特定用户,早就不是什么新鲜事了。 远的不说,1992年美国电话电报公司推出加密语音传输设备时,美国政府就强制要求换上带有NSA加密算法“后门”的Clipper芯片,方便政府解码通信信息,只不过这个项目后来因各方抵制而终止。 近段时间美国放开英伟达H20人工智能芯片出售时,国会议员更是直接明说要留“后门”才同意放行,连芯片都逃不过这样的要求,作为美国科技巨头的苹果公司,自然很难成为例外。 要知道美国国家安全局下属的特定入侵行动办公室,早从2009年就开始入侵华为总部服务器并持续监控,他们操控的“电幕行动”“量子”等多款网攻武器,已经对全球45个国家和地区开展了长达十余年的网络攻击,在产品中留“后门”对他们来说不过是常规操作。 更值得警惕的是,这次针对中国授时中心的网攻并非临时起意,而是一场蓄谋已久、步骤清晰的体系化攻击。 从2022年3月开始,NSA就通过这个短信服务漏洞监控了10余名授时中心工作人员,窃取了他们手机里的通讯录、短信、相册和位置信息等大量数据。 到了2023年4月,他们又利用从手机中窃取的登录凭证,多次在凌晨时分入侵授时中心的计算机,刺探内部网络建设情况。 从2023年8月到2024年6月,NSA更是部署了新型网络作战平台,启用42款特种网攻武器对多个内部业务系统实施高烈度攻击,还试图渗透到高精度地基授时系统,预置瘫痪破坏功能。 这些网攻武器分工明确,有负责隐蔽驻留的“eHome_0cx”,有搭建通信隧道的“Back_eleven”,还有专门窃取数据的“New_Dsz_Implant”,它们通过4层嵌套加密的方式传输数据,还能伪装成系统模块、关闭杀毒软件来隐藏痕迹,手段可谓无所不用其极。 最让人揪心的还是第三个问题,中国授时中心可不是普通机构,它承担着“北京时间”的产生、保持和发播任务,为通信、金融、电力、交通、国防等关键领域提供高精度授时服务,一旦被破坏,可能引发网络通信故障、金融系统紊乱、电力供应中断甚至空天发射失败等严重后果,损失难以估量。 可就是这样一个核心要害部门,居然还有多名工作人员在使用境外品牌手机,甚至在手机里存储敏感资料,这背后暴露的不仅是管理上的松弛,更是安全保密意识的严重缺失。 更让人无奈的是,这种对境外产品的依赖和安全意识的淡薄,在一些关键领域并非个例。 有专家早就指出,我国在政府、金融、铁路、军警等关键信息基础设施建设中,常常能看到美国思科、IBM、苹果等“八大金刚”的身影,这些进口产品的操作系统、芯片等核心部件都掌握在别人手中,本身就存在巨大的安全隐患。 部分采购人员为了规避职业风险,习惯性优先选择国外产品,觉得就算出了问题也不用担责,这种心态间接导致了国产设备在关键领域的推广受阻。 殊不知,美国早就通过“片上治理机制”等手段,从芯片设计、生产到使用的各个环节进行管控,他们可以通过“后门”实现追踪定位、远程关闭等功能,一旦发生冲突,我们手中的这些设备随时可能变成“定时炸弹”。 美国一边贼喊捉贼地渲染“中国网络威胁论”,胁迫他国制裁中国企业,一边却在全球范围内大肆开展网络窃密活动,连德国、法国等盟友的领导人都没能幸免。 这次针对中国授时中心的网攻事件,不过是其“黑客帝国”本质的又一次暴露。 但反过来看,这也给我们敲响了最响亮的警钟,关键基础设施的安全防线容不得半点松懈,相关机构必须收紧管理漏洞,加强对工作人员的安全保密培训,真正落实国产设备的替代计划。 毕竟在国家利益面前,任何侥幸心理都可能酿成无法挽回的损失,只有把安全主动权牢牢掌握在自己手中,才能从根本上抵御来自外部的网络威胁。