假冒 AI 图像和视频生成器利用 Lumma Stealer 和 AMOS 信息窃取恶意软件感染 Windows 和 macOS,用于从受感染的设备中窃取凭证和加密货币钱包。

Lumma Stealer 是一种 Windows 恶意软件,而 AMOS 适用于 macOS,但它们都会从 Google Chrome、Microsoft Edge、Mozilla Firefox 和其他 Chromium 浏览器窃取加密货币钱包和 cookie、凭据、密码、信用卡和浏览历史记录。

这些数据被收集到档案中并发送回攻击者,攻击者可以利用这些信息进行进一步的攻击或在网络犯罪市场上出售。

虚假 AI 图像生成器推动 Lumma Stealer 恶意软件传播

过去一个月,威胁组织创建了钓鱼网站,冒充名为 EditPro 的 AI 视频和图像编辑器。

网络安全研究员g0njxa发现,这些网站通过 X 上的搜索结果和广告进行推广,分享深度伪造的政治视频,例如拜登总统和特朗普一起享用冰淇淋。

推文宣传恶意 EditPro,来源:BleepingComputer.com

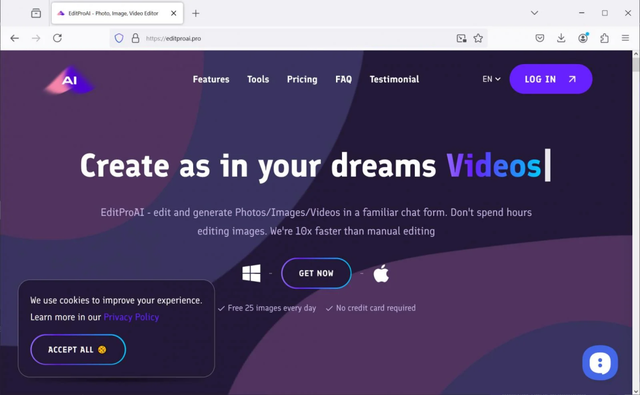

点击这些图像后,你会进入 EditProAI 应用程序的虚假网站,其中 editproai[.]pro 用于推送 Windows 恶意软件,而 editproai[.]org 用于推送 macOS 恶意软件。

这些网站看起来很专业,它们看起来都是合法的。

EditProAI 网站,来源:BleepingComputer

单击“立即获取”链接将下载一个伪装成 EditProAI 应用程序的可执行文件。对于 Windows 用户,该文件名为“Edit-ProAI-Setup-newest_release.exe” [ VirusTotal ];对于 macOS,该文件名为“EditProAi_v.4.36.dmg” [ VirusTotal ]。

这款 Windows 恶意软件由从免费软件实用程序开发商 Softwareok.com 窃取的代码签名证书签名的。

由代码签名证书签名的 Windows 恶意软件,来源:BleepingComputer

G0njxa 表示,恶意软件使用“proai[.]club/panelgood/”上的面板发送被盗数据,攻击者随后可以检索这些数据。

AnyRun 报告显示了 Windows 变体的执行,沙盒服务将该恶意软件检测为 Lumma Stealer。

如果下载过该程序,应考虑您保存的所有密码、加密货币钱包和身份验证均已受到损害,并应在您访问的每个网站上立即使用唯一的密码重置它们。

受害者还应该在所有敏感网站(例如加密货币交易所、网上银行、电子邮件服务和金融服务)启用多因素身份验证。

过去几年中,信息窃取恶意软件呈现大幅增长,威胁组织在全球范围内大规模行动,窃取人们的凭证和身份验证令牌。

最近推动信息窃取的其他活动包括使用0day漏洞、 GitHub 问题的虚假修复,甚至 StackOverflow 上的虚假答案。

被盗的凭证随后被用来侵入企业或其他组织网络,开展数据盗窃活动,就像在这次大规模 SnowFlake 帐户泄露事件中看到的那样,攻击者通过破坏网络路由信息来造成混乱。

新闻链接:

https://www.bleepingcomputer.com/news/security/fake-ai-video-generators-infect-windows-macos-with-infostealers/