在上周举行的国际固态电路会议(ISSCC)上,作为IEEE Spectrum对安全进展的报道的一部分,佛蒙特大学的一个团队展示了一种制造在受到损害时可以自毁的芯片(如 CPU)的方法。这既是一种安全措施,也是一种防伪措施,这对于希望保护其设计的供应商非常有用。

该机制的工作原理是使用物理不可克隆函数(PUF),为每个芯片创建独一无二的指纹。由佛蒙特大学团队实施的 PUF 首次推出了这种自毁机制,还附带了两种内置“电路自杀”方法的额外“奖励”。

两种方法都使用将电压提升到连接加密密钥的线路。在第一种方法中,这会导致电迁移,这是一种电击金属原子的现象,会造成空洞和开路。第二种方法则是将工作电压低于 1V 的晶体管置于 2.5V 的电压下,从而造成短路,这将导致随时间变化的介质快速击穿(晶体管老化),从而导致导致器件报废。

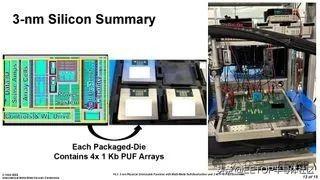

佛蒙特大学的团队得到了 Marvell 的协助,并由在两家公司工作的 Eric Hunt-Schroeder 领导。其灵感源于研究人员能够使用电子显微镜克隆基于 SRAM 的 PUF 的报道。根据 Hunt-Schroeder 的说法,这种方法可以确保“当你用完一个零件时,它会被破坏,使其变得无用。”该演示是使用3nm测试芯片进行的。

关于自毁技术,最近也有过类似的报道,比如不久报道过的两种不同的自毁 U 盘:一种来自俄罗斯高科技集团 Rostec,另一种是独立的 "Ovrdrive",其独特的解锁机制需要修改才能启用自毁功能。

在 IEEE Spectrum 的博文中讨论的其他安全进展还包括探针攻击警报和内置电磁信号混淆方法,即使经过 4000 万次尝试,电磁扫描仪也无法破解密钥。如果没有这种保护措施,同样的扫描仪只需尝试 500 次就能成功破解。

论文截屏如下: