DHCP(动态主机配置协议)是一种用于在网络中动态分配IP地址和其他网络配置参数的协议。它在现代网络中起着至关重要的作用,简化了网络管理,自动化了设备的网络配置过程。

目录:

什么是DHCP(动态主机配置协议)DHCP的工作原理DHCP消息类型DHCP的角色DHCP攻击概述常见的DHCP攻击类型DHCP欺骗(DHCP Spoofing)DHCP耗尽(DHCP Starvation)DHCP Snooping的基本概念DHCP Snooping的工作原理DHCP Snooping如何防御DHCP攻击受信任端口和不受信任端口DHCP Snooping工作在第几层DHCP Snooping的工作机制DHCP Snooping绑定表DHCP Snooping配置和管理动态和静态绑定常见问题DHCP Snooping的高级功能IP源保护(IP Source Guard)动态ARP检查(Dynamic ARP Inspection, DAI)端口安全(Port Security)DHCP Snooping与其他网络安全技术的集成与IP源保护(IP Source Guard)的集成与动态ARP检查(Dynamic ARP Inspection, DAI)的集成与端口安全(Port Security)的集成DHCP Snooping在VLAN环境中的应用写在最后什么是DHCP(动态主机配置协议)DHCP(Dynamic Host Configuration Protocol)是一种网络协议,旨在使网络设备能够自动获取IP地址和其他必要的网络配置参数,如子网掩码、网关地址和DNS服务器地址。DHCP简化了网络管理员的工作,不需要手动为每个设备配置IP地址和其他参数。

DHCP的工作原理DHCP的工作原理包括以下几个步骤:

Discover:当一台设备(如计算机、智能手机或打印机)连接到网络时,它会发送一个DHCP Discover消息。这是一个广播消息,旨在找到网络中的DHCP服务器。Offer:网络中的DHCP服务器接收到Discover消息后,会响应一个DHCP Offer消息。这个消息包含了一个可用的IP地址和其他网络配置参数。Request:客户端接收到一个或多个DHCP Offer消息后,会选择一个DHCP服务器,并发送一个DHCP Request消息,向该服务器请求分配提供的IP地址。Ack:DHCP服务器接收到Request消息后,会发送一个DHCP Acknowledgment(Ack)消息,确认并分配IP地址和其他网络配置参数给客户端。

Discover:当一台设备(如计算机、智能手机或打印机)连接到网络时,它会发送一个DHCP Discover消息。这是一个广播消息,旨在找到网络中的DHCP服务器。Offer:网络中的DHCP服务器接收到Discover消息后,会响应一个DHCP Offer消息。这个消息包含了一个可用的IP地址和其他网络配置参数。Request:客户端接收到一个或多个DHCP Offer消息后,会选择一个DHCP服务器,并发送一个DHCP Request消息,向该服务器请求分配提供的IP地址。Ack:DHCP服务器接收到Request消息后,会发送一个DHCP Acknowledgment(Ack)消息,确认并分配IP地址和其他网络配置参数给客户端。通过以上四个步骤,客户端设备能够自动获得所需的IP地址和网络配置,连接到网络。

DHCP消息类型DHCP协议定义了几种主要的消息类型,每种消息类型在DHCP交互过程中扮演不同的角色:

Discover:由客户端发送的广播消息,用于发现网络中的DHCP服务器。Offer:由DHCP服务器发送的响应消息,提供一个可用的IP地址和其他配置参数。Request:由客户端发送的消息,用于请求特定的IP地址和配置参数。Ack:由DHCP服务器发送的确认消息,分配IP地址和其他配置参数。Nak:由DHCP服务器发送的消息,用于拒绝客户端的请求。Decline:由客户端发送的消息,用于拒绝DHCP服务器提供的IP地址。Release:由客户端发送的消息,用于释放分配的IP地址。Inform:由客户端发送的消息,用于请求其他网络配置参数,而不改变当前的IP地址。DHCP的角色

Discover:由客户端发送的广播消息,用于发现网络中的DHCP服务器。Offer:由DHCP服务器发送的响应消息,提供一个可用的IP地址和其他配置参数。Request:由客户端发送的消息,用于请求特定的IP地址和配置参数。Ack:由DHCP服务器发送的确认消息,分配IP地址和其他配置参数。Nak:由DHCP服务器发送的消息,用于拒绝客户端的请求。Decline:由客户端发送的消息,用于拒绝DHCP服务器提供的IP地址。Release:由客户端发送的消息,用于释放分配的IP地址。Inform:由客户端发送的消息,用于请求其他网络配置参数,而不改变当前的IP地址。DHCP的角色在DHCP工作过程中,有几个关键的角色:

客户端:请求IP地址和网络配置参数的设备,如计算机、智能手机、打印机等。服务器:提供IP地址和网络配置参数的设备,通常是专用的DHCP服务器或集成在路由器中的DHCP服务功能。中继代理:在不同子网之间转发DHCP消息的设备。中继代理使得DHCP服务器可以跨越子网为客户端分配IP地址和配置参数。DHCP攻击概述在理解了DHCP的基础知识后,我们需要认识到其存在的潜在安全威胁。常见的DHCP攻击类型主要包括DHCP欺骗和DHCP耗尽。这些攻击会严重影响网络的安全性和可用性。

常见的DHCP攻击类型在网络环境中,攻击者可能会利用DHCP的开放性和动态性进行各种攻击。以下是几种常见的DHCP攻击类型:

DHCP欺骗(DHCP Spoofing):攻击者在网络中引入伪造的DHCP服务器,试图分配恶意的网络参数,以拦截或修改网络通信。DHCP耗尽(DHCP Starvation):攻击者通过大量发送伪造的DHCP请求,消耗掉合法DHCP服务器的可用IP地址资源,导致合法用户无法获得IP地址。DHCP欺骗(DHCP Spoofing)DHCP欺骗攻击中,攻击者在网络中引入一个伪造的DHCP服务器。当客户端发送DHCP Discover消息时,伪造的DHCP服务器会响应一个DHCP Offer消息,提供恶意的网络配置参数,如伪造的网关或DNS服务器地址。这样,客户端设备可能会将其网络通信转发给攻击者,从而导致敏感信息泄露或数据篡改。

DHCP耗尽(DHCP Starvation)在DHCP耗尽攻击中,攻击者通过大量发送伪造的DHCP请求,试图消耗合法DHCP服务器的可用IP地址资源。攻击者发送的伪造请求使用不同的MAC地址,使得DHCP服务器为每个请求分配一个唯一的IP地址。随着时间的推移,DHCP服务器的IP地址池会被耗尽,合法用户将无法获得IP地址,从而无法连接网络。

DHCP Snooping的基本概念为了防止上述DHCP攻击,DHCP Snooping应运而生。DHCP Snooping通过监控和过滤DHCP流量,确保只有合法的DHCP服务器和客户端可以在网络中进行通信。

DHCP Snooping是一种网络安全机制,用于监控和过滤DHCP流量,防止非法的DHCP服务器和客户端对网络的干扰。通过启用DHCP Snooping,网络交换机可以区分受信任的DHCP信息与潜在的恶意信息,从而保护网络免受DHCP攻击。

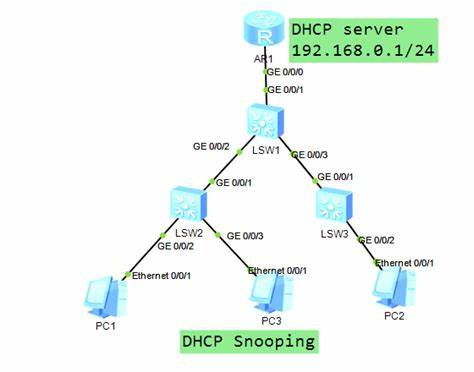

DHCP Snooping的工作原理DHCP Snooping通过在交换机上启用受信任端口和不受信任端口来工作。受信任端口允许DHCP服务器的流量通过,而不受信任端口则限制或过滤DHCP流量,用于连接客户端设备。交换机会检查来自不受信任端口的DHCP消息,并根据预定义的策略决定是否允许这些消息通过。

DHCP Snooping如何防御DHCP攻击

DHCP Snooping如何防御DHCP攻击DHCP Snooping通过验证和过滤DHCP消息,确保只有合法的DHCP服务器和客户端能够进行通信,从而有效防止DHCP欺骗和DHCP耗尽攻击。具体来说,DHCP Snooping会创建一个绑定表,记录合法客户端的IP地址、MAC地址和端口信息。每当交换机收到DHCP消息时,它会检查该消息的合法性,并根据绑定表决定是否允许该消息通过。

受信任端口和不受信任端口在DHCP Snooping中,交换机的端口被划分为受信任端口和不受信任端口:

受信任端口:允许DHCP服务器的流量通过的端口,通常用于连接合法的DHCP服务器。不受信任端口:限制或过滤DHCP流量的端口,用于连接客户端设备。来自这些端口的DHCP消息需要经过交换机的验证。DHCP Snooping工作在第几层DHCP Snooping 主要工作在 OSI 模型的第二层,也就是数据链路层。DHCP Snooping 通过在交换机上监控和过滤 DHCP 流量,防止未授权的 DHCP 服务器向网络中的客户端分配 IP 地址,从而提高网络安全性。

这种技术在交换机的二层接口上实现,通过建立和维护一个绑定表(Binding Table),记录合法的 DHCP 分配信息,包括客户端的 MAC 地址、IP 地址、租约时间和交换机端口号。这样可以防止 DHCP 欺骗攻击,并确保只有授权的 DHCP 服务器才能为网络中的客户端分配 IP 地址。

DHCP Snooping的工作机制DHCP Snooping绑定表DHCP Snooping绑定表是DHCP Snooping机制的核心组件之一。它记录了网络中每个合法DHCP客户端的信息,包括IP地址、MAC地址、VLAN ID、端口号和租约时间。交换机通过检查这个绑定表来验证DHCP消息的合法性,从而防止非法DHCP流量进入网络。

当交换机收到DHCP消息时,它会检查绑定表,验证消息中IP地址和MAC地址的合法性。如果消息的来源不在绑定表中,或者消息中的信息不匹配,交换机会丢弃该消息。

绑定表确保每个IP地址只能由一个合法的MAC地址使用,防止攻击者伪造IP地址进行攻击。

通过记录合法客户端的信息,绑定表帮助网络管理员更好地管理和监控网络,及时发现和阻止异常行为。

DHCP Snooping配置和管理配置和管理DHCP Snooping涉及多个步骤,包括启用DHCP Snooping、设置受信任端口和不受信任端口、以及管理绑定表。以下是一个典型的DHCP Snooping配置示例,以思科交换机为例:

启用DHCP Snooping:Switch(config)# ip dhcp snooping启用特定VLAN的DHCP Snooping:Switch(config)# ip dhcp snooping vlan 10设置受信任端口(通常用于连接合法的DHCP服务器):Switch(config)# interface gigabitethernet1/0/1Switch(config-if)# ip dhcp snooping trust设置不受信任端口(通常用于连接客户端设备,默认不受信任):Switch(config)# interface range gigabitethernet1/0/2 - 48Switch(config-if-range)# no ip dhcp snooping trust查看和管理绑定表:Switch# show ip dhcp snooping binding通过以上配置步骤,交换机能够启用DHCP Snooping功能,监控和过滤DHCP流量,并维护一个动态更新的绑定表,记录合法的DHCP客户端信息。

动态和静态绑定在DHCP Snooping中,绑定信息可以是动态生成的,也可以是静态配置的。

动态绑定:由DHCP Snooping自动生成的绑定记录。当客户端通过DHCP获取IP地址时,交换机会自动将相关信息添加到绑定表中。这种方式适用于大多数情况下,尤其是需要频繁更换设备的环境。静态绑定:手动配置的绑定记录,适用于需要特殊处理的设备或场景。网络管理员可以手动添加绑定记录,确保特定设备始终具有固定的IP地址和网络配置。这种方式适用于关键设备,如服务器或网络打印机。以下是配置静态绑定的示例:

Switch(config)# ip dhcp snooping binding 10.1.1.100 vlan 10 mac-address 0011.2233.4455 interface gigabitethernet1/0/5通过以上配置,交换机会将IP地址10.1.1.100永久绑定到MAC地址0011.2233.4455,并通过接口gigabitethernet1/0/5接入。

常见问题受信任端口未正确配置:如果合法的DHCP服务器未连接到受信任端口,DHCP消息可能会被过滤。确保DHCP服务器连接的端口被配置为受信任端口。绑定表未正确更新:在某些情况下,绑定表可能未正确更新,导致合法客户端无法获取IP地址。检查绑定表并确保其包含所有合法客户端的信息。网络性能问题:在大型网络中,启用DHCP Snooping可能会导致交换机性能下降。确保交换机具有足够的处理能力,并适当配置DHCP Snooping参数以优化性能。通过以上详细配置步骤和问题解决方法,网络管理员可以有效配置和管理DHCP Snooping,确保网络的安全性和稳定性。

DHCP Snooping的高级功能 IP源保护(IP Source Guard)

IP源保护(IP Source Guard)IP源保护是一种安全功能,用于防止IP地址欺骗。它通过检查数据包的源IP地址和MAC地址,确保它们匹配DHCP Snooping绑定表中的记录,从而防止攻击者伪造IP地址进行攻击。

动态ARP检查(Dynamic ARP Inspection, DAI)动态ARP检查是一种防止ARP欺骗攻击的安全功能。ARP欺骗攻击中,攻击者发送伪造的ARP消息,试图将网络流量重定向到其设备。DAI通过验证ARP消息的合法性,确保ARP请求和响应的IP地址和MAC地址匹配DHCP Snooping绑定表中的记录,从而防止ARP欺骗。

端口安全(Port Security)端口安全功能用于限制每个端口上允许的设备数量和类型。通过配置端口安全,网络管理员可以防止未经授权的设备接入网络,并在检测到异常设备时触发警报或采取其他安全措施。

DHCP Snooping与其他网络安全技术的集成DHCP Snooping在网络安全中起着重要作用,但单独使用可能不足以应对所有安全威胁。将DHCP Snooping与其他网络安全技术集成,可以实现更全面的防护。

与IP源保护(IP Source Guard)的集成IP源保护(IP Source Guard)通过检查每个数据包的源IP地址和MAC地址,确保它们匹配DHCP Snooping绑定表中的记录,从而防止IP地址欺骗攻击。集成方式如下:

启用IP源保护:Switch(config)# ip source-guard将IP源保护与DHCP Snooping绑定表结合:IP源保护利用DHCP Snooping绑定表中记录的合法IP地址和MAC地址进行验证,确保每个端口上的流量都是合法的。

与动态ARP检查(Dynamic ARP Inspection, DAI)的集成动态ARP检查(DAI)用于防止ARP欺骗攻击。DAI通过验证ARP消息的合法性,确保ARP请求和响应的IP地址和MAC地址匹配DHCP Snooping绑定表中的记录。配置示例如下:

启用DAI:Switch(config)# ip arp inspection vlan 10配置受信任端口:Switch(config)# interface gigabitethernet1/0/1Switch(config-if)# ip arp inspection trust将DAI与DHCP Snooping绑定表结合:DAI利用DHCP Snooping绑定表中的信息验证ARP消息,防止ARP欺骗攻击。

与端口安全(Port Security)的集成端口安全用于限制每个端口上允许的设备数量和类型,防止未经授权的设备接入网络。配置示例如下:

启用端口安全:Switch(config)# interface gigabitethernet1/0/2Switch(config-if)# switchport port-security配置最大允许设备数:Switch(config-if)# switchport port-security maximum 2配置违例动作:Switch(config-if)# switchport port-security violation restrict通过集成DHCP Snooping与IP源保护、动态ARP检查和端口安全,网络管理员可以构建一个更为安全和稳固的网络环境。

DHCP Snooping在VLAN环境中的应用在企业网络中,VLAN(虚拟局域网)被广泛用于隔离网络流量,提升安全性和管理效率。

在VLAN环境中配置DHCP Snooping需要分别为每个VLAN启用DHCP Snooping功能。以思科交换机为例,配置步骤如下:

为特定VLAN启用DHCP Snooping:Switch(config)# ip dhcp snooping vlan 10Switch(config)# ip dhcp snooping vlan 20配置VLAN中的受信任端口:Switch(config)# interface gigabitethernet1/0/1Switch(config-if)# ip dhcp snooping trust配置VLAN中的不受信任端口:Switch(config)# interface range gigabitethernet1/0/2 - 48Switch(config-if-range)# no ip dhcp snooping trust在VLAN环境中,DHCP流量可能需要跨越多个VLAN进行传输。DHCP中继代理(DHCP Relay Agent)在这种情况下发挥重要作用。配置示例如下:

启用DHCP中继代理:Switch(config)# interface vlan 10Switch(config-if)# ip helper-address 192.168.1.1配置DHCP Snooping与DHCP中继代理的结合:DHCP Snooping与DHCP中继代理结合使用时,交换机能够在不同VLAN之间传输DHCP消息,并保持对DHCP流量的监控和过滤。

写在最后DHCP Snooping(动态主机配置协议嗅探)是网络交换机提供的一项安全功能,旨在监控和过滤网络中的DHCP流量,防止非法的DHCP服务器和客户端对网络的干扰。它可以有效地防御DHCP欺骗和耗尽攻击,通过验证DHCP消息的合法性,确保只有授权的设备能够获取网络资源。

DHCP Snooping作为一种重要的安全机制,能够显著提升网络的安全性和稳定性。通过在交换机上启用DHCP Snooping,网络管理员可以更好地管理和保护网络,防止未经授权的设备访问网络资源,同时也能够防止恶意攻击者通过伪造的DHCP服务器或客户端进行攻击。

本文完!