IT之家1月14日消息,科技媒体NeoWin昨日(1月13日)发布博文,报道称Linux内核6.13差点翻车,微软贡献的代码存在问题,不过在英特尔和AMD及时介入下,挽救了局面。

IT之家援引该媒体报道,微软贡献的代码与ARCH_HAS_EXECMEM_ROX内核配置相关,该配置允许使用只读执行(ROX)权限缓存可执行内存(EXECMEM)。

微软贡献的代码主要在Linux6.13内核中,用于改善x86_64/AMD64(即64位AMD和英特尔CPU)架构的性能。

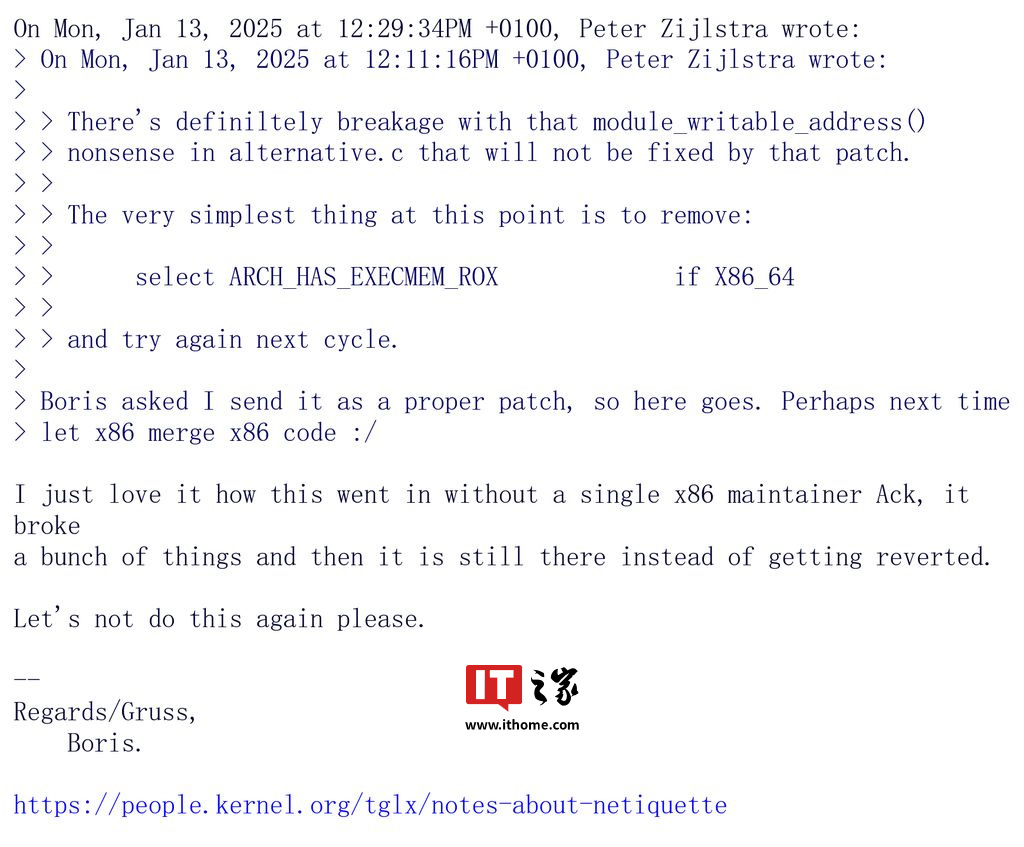

不过问题是该代码未经x86内核维护者确认(Ack)就被推送,破坏了这些CPU上的控制流完整性(CFI)。

控制流执行技术(CET)是一项重要的安全功能,它引入了影子堆栈和间接分支目标(IBT)。影子堆栈用于抵御返回导向编程(ROP)攻击,而IBT则用于防护调用/跳转导向编程(COP/JOP)攻击。

CET通过将普通程序堆栈与硬件存储的副本(影子堆栈)进行比较,确保返回地址的完整性,从而防止恶意软件劫持合法软件的进程步骤。

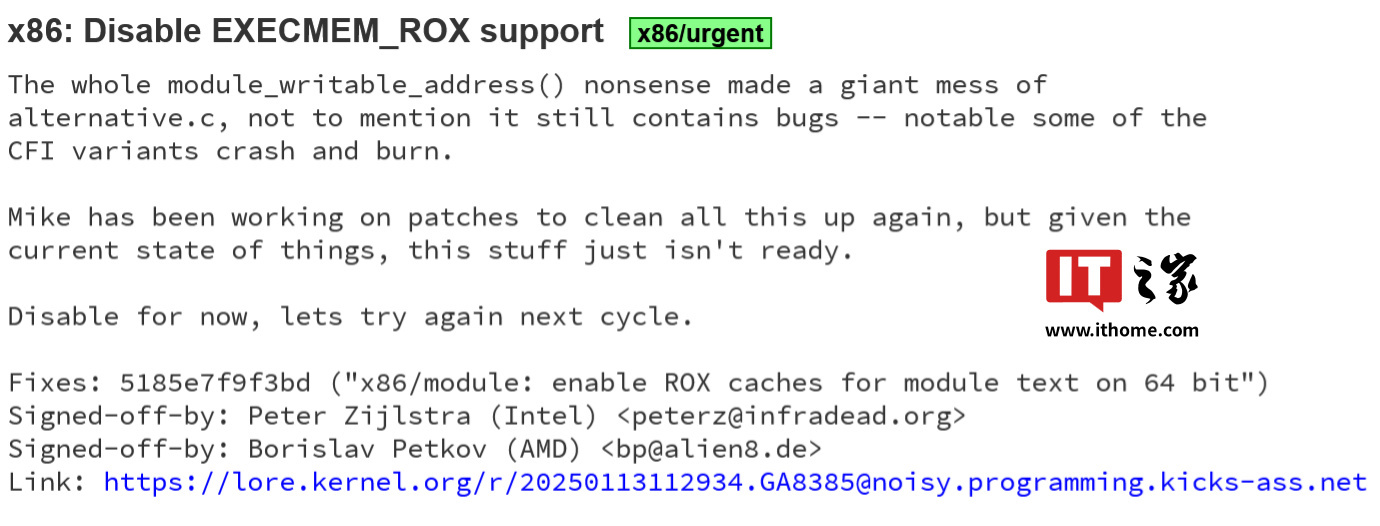

英特尔的PeterZijlstra提交了紧急修复,以恢复与EXECMEM_ROX支持相关的更改。他指出,微软贡献的代码导致alternative.c文件出现巨大混乱,并且仍然存在错误,部分CFI变体甚至会导致崩溃。

AMD的BorislavPetkov也对此表示不满,他批评该代码未经任何x86维护者确认就被合并,导致一系列问题。

一手木头

对手给的[呲牙笑]

神经蛙

微软给Linux贡献代码,那不就是黄鼠狼给鸡拜年嘛[呲牙笑]