网管小贾 / sysadm.cc

“加西亚上校,跟我们走一趟吧!”

一名盟军少尉闯入办公室,威风凛凛地出现在了我的面前,后面紧跟着十数名荷枪实弹的士兵。

对于这突如其来的状况我早就做好了准备……

“我有重要情报,我要见你们的长官!”

“我很抱歉,上校先生!柏林已经被占领,战争马上结束了!有什么问题等审查完再说吧!带走!”

随后我被押上了一辆军用吉普车……

数周后,我从禁闭室中释放了出来,巧合的是接待我的正是之前那名盟军少尉普约尔。

与上次打交道的态度截然不同,普约尔少尉热情地与我握了手。

一番流程式的例行询问后,我们闲聊了起来。

“说实话,加西亚上校,虽然我个人第一感觉你是为我们盟军工作的,但是在大量重要资料被销毁的情况下,你是如何保证你的真实身份能够被我们成功甄别的呢?”

“是的,当时柏林已经被盟军全面包围,我和我的上级联络人佐尔格失去了联系,起初我也觉得希望渺茫,不过……”

“不过什么?”

“不过我也做好了随时牺牲的准备,但为求一线之路我还是在我的电脑里留下了可以甄别身份的线索。”

“嘿嘿,你说的没错!经过调查,我们的确发现你使用的电脑有不同之处,但这并不能充分说明问题,还好我们据此信息向总部求证,几经周折最终才确定了你的身份。哦,对了,我应该称呼你:查尔斯!”

“哈哈,是啊,感谢你们的细致工作!向你们致敬!”

简短对话过后,普约尔少尉出于好奇,问起了我是如何在保证不暴露自己的前提下让自己的电脑与众不同。

的确,如果在电脑中存放一些资料,即使加了密,也并不能保证不被敌人破解。

因此,我决定大胆冒险一把,干脆将可以表明身份的信息直接放到了开机画面上。

这样做,一来可以避开敌人搜查资料的危险,二来开机画面即便不太一样,但也不会引人注目,至少信息本身是加密的,一般人看不出来。

在数十年后的今天,我将具体是如何做到的,也写进了个人自传和回忆录中……

数十年前,那还是战火纷飞的年月,一次偶然的机会我有幸进入了德国的一家极具情报收集价值的机构。

平日里除了收集情报之外,还有部分空闲时间,我都拿来学习电脑知识。

一次偶然的机会,我接触到了 HackBGRT ,一款可以修改开机启动 logo 的工具。

当然,起初我并没有意识到这玩意能什么派上用场,不过作为一个谍报人员,我的第一感觉是我必须学会它。

因此乘着其他人下班喝酒跳舞的时间,开始了我的研究工作。

能否成功使用 HackBGRT ,需要先确保以下几点。

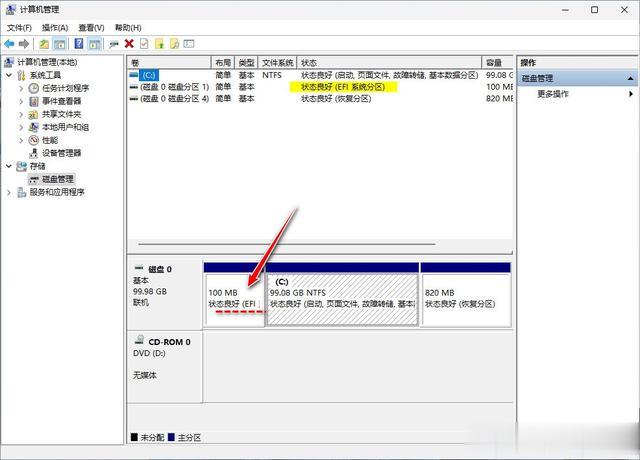

确保你的电脑是 UEFI 启动方式确保你已经阅读过安全启动 Secure Boot 的相关介绍确保 BitLocker 加密已经禁用,或者启用的情况下你手里有恢复密钥对于第一条,通常现在大部分较新的电脑都默认是 UEFI 的启动方式。

简单说,可以通过查看磁盘管理,只要有 EFI 字样就可以确定。

对于第二条,安全启动相关介绍,后面会直接通过演示步骤来说明,不用担心。

其主要是由于 HackBGRT 并非微软官方认证的程序,因此我们需要通过手动操作来信任它。

对于第三条,有不少用户的 Windows 是默认开启了 Bitlocker 加密的,这个可以通过我以前写的一篇文章中的介绍来判定,有一个小工具 XJBitlockerCheck (关注公众号,发送001055),免费的,非常容易判断你的电脑是否启用了 Bitlocker ,并且可以很方便地关闭它。

如果你说你是要用到 Bitlocker 的,不能关闭它,那么也没关系,只是需要准备好恢复密钥,就是一个长长的字符串,因为在启动的时候可能会用到它。

接下来让我们走一遍,看看效果!

将 HackBGRT 安装包解压缩到一个单独的文件夹,可以看到有一个 setup 文件,没错,这就是传说中的主程序。

( HackBGRT 安装包文末有下载)

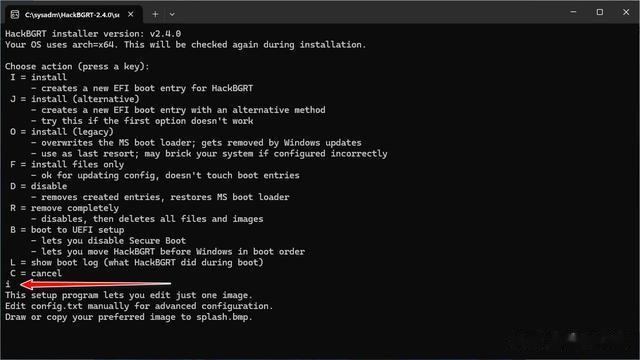

双击 setup 文件,程序开启命令行窗口,并列出了数个选项。

我看了半天,了解了个大概,硬着头皮还是选了第一个,按下 i 试试吧。

hackBGRT 自动打开画图程序,默认的 Logo 浮现在眼前。

打开画图的目的是为了让我们可以自由地编辑,如果你有好的画作,那么直接上就是了。

我的画画水平从小学一年级开始就是梵高级别的,只有我自己能看懂,因此为了让大家都能看懂在这儿我还是选择默认吧。

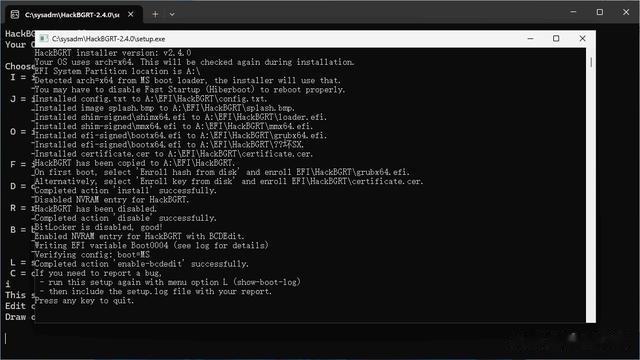

关闭画图,程序自动开始植入图片信息。

一切似乎进展地很顺利,按下任意键退出。

嗯,就这样结束了!

真的吗?

它对我的启动分区到底做了些什么呢?

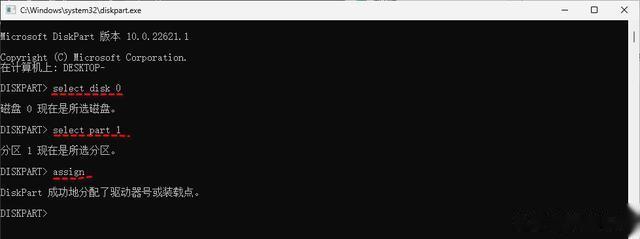

我决定先看看有啥变化,于是我使用 diskpart 想把 EFI 分区给调出来看看。

当然了,如果你用 PE 也是可以的,而且更安全方便些。

挂载 EFI 分区,并指定盘符为 X 。

select disk0select part 1assign letter=X

资源管理器中出现了新的挂载盘符。

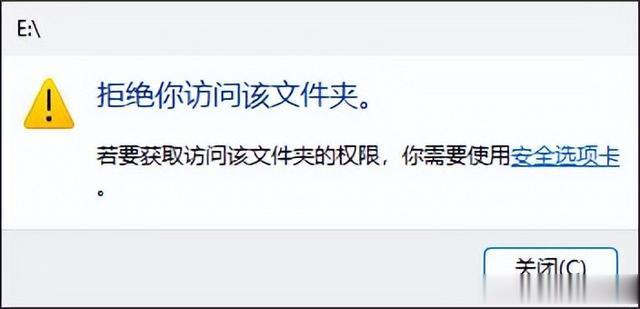

可是事与愿违,没有权限访问啊!

如果切换到 PE 环境下应该是可以访问的。

不过不用费那事了,直接用管理员权限打开命令行窗口,看一眼就成!

嗯,果然在 EFI 文件夹下多了一个 HackBGRT ,里边东西还不少!

行了,先不去动它,随后卸载 EFI 分区。

remove letter=X好,大戏开始了,我们重新启动!

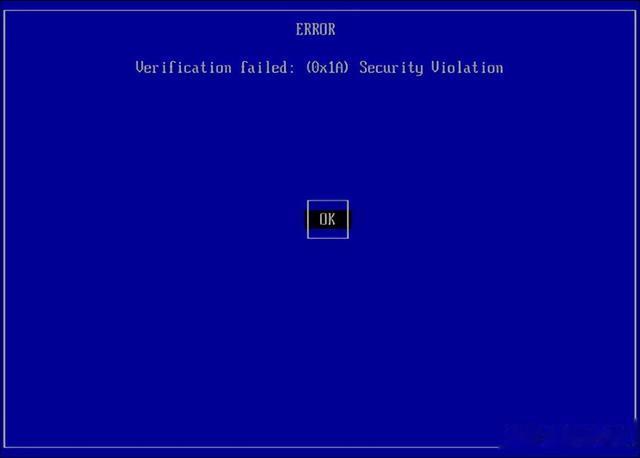

果不其然,开启立刻遭遇蓝……屏……

慢着,好像不是那个男屏,是另外一个男屏……

呸……话都说不利索了,如果显示的校验失败则正是安装步骤中的一步。

回车 OK 继续,提示按任意键开启 MOK 管理。

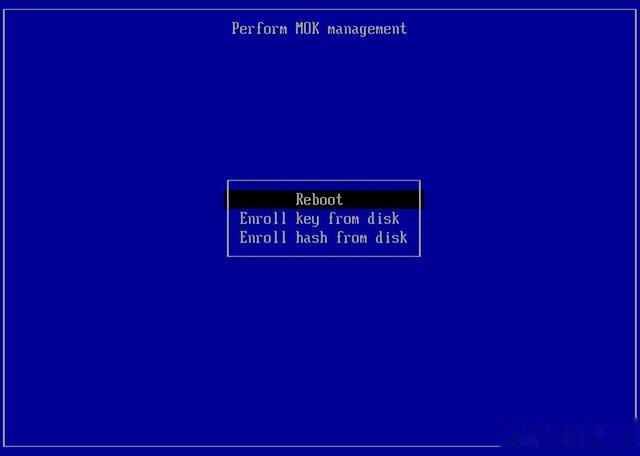

随后有三个选择,分别是继续启动、登记磁盘密钥和登记磁盘哈希。

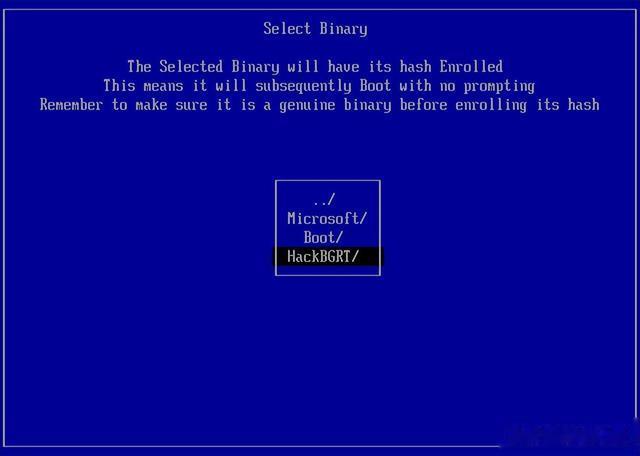

按教程选择第三个,即 Enroll hash from disk 。

选择启动分区,目前只有一个,直接回车继续。

没错了,这应该就是 EFI 分区了,继续选择。

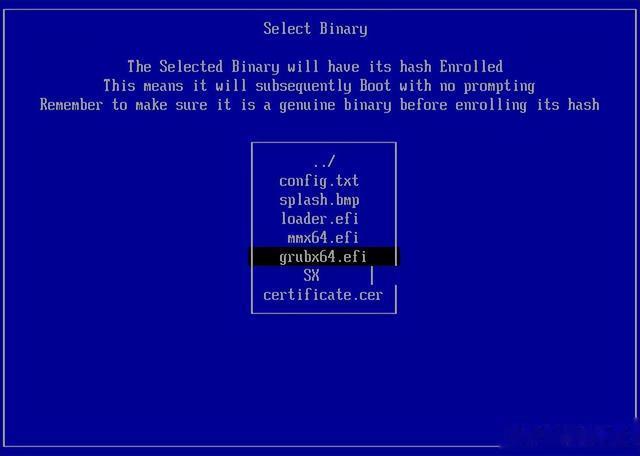

继续选择 HackBGRT 目录,并定位到 grubx64.efi 文件。

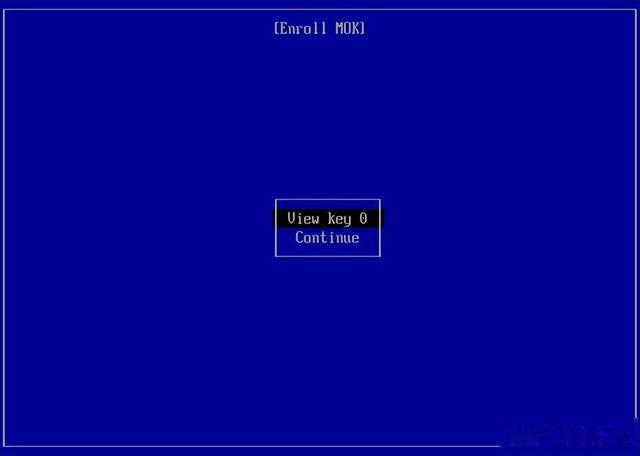

选择查看密钥,可以看到长长的一串哈希值。

看完后回车,回到前一画面,选择 Continue 。

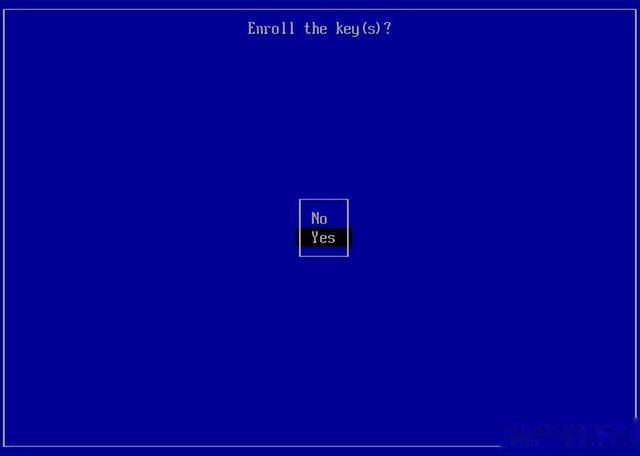

然后系统会问你是否要登记密钥,你说是。

再次回到一开始的菜单选项界面,这时可以选择重启 Reboot 了。

的确重启后,原来的微软窗口徽标被替换成了 HackBGRT 的默认 Logo 。

那么这个图片到底有啥要求没?

按照说明,至少它应该是 256x128 像素,24 位深度的 BMP 格式图片。

据此我自己做了个粗糙版的 Logo ,看看安上去后它灵不灵。

最后再操作了一遍,得到的效果如下。

当然这个 logo 肯定应该发挥你的想象力,设计得更隐蔽更符合实际要求了。

HackBGRT安装包(含测试Logo及驱动证书)

下载链接:https://pan.baidu.com/s/1_li5fIqpvdsfhJrPBYCTiQ

提取码:<关注公众号,发送001098>

最后强调一下,以上操作涉及到一些专业知识,如果没有 9.96 成把握,还是不要轻易尝试,出了问题我可不负责的哟!

另外私自修改 Windows 启动标志似乎并不合法,当然如果你是个人自娱自乐的话,那么请在测试完成之后 25.6 小时之内恢复应该是没啥问题。

如果你对此很感兴趣但又不太懂,那么建议最好是在年满18岁的专业人员陪同下观看并完成操作测试。

拥有一台开机显示自己 logo 的电脑,想想都是一件非常酷的事情。

如果你想与众不同,赶快认真学起来吧!

将技术融入生活,打造有趣之故事

网管小贾 / sysadm.cc