近日,研究人员又在英特尔电脑处理器中发现严重的安全漏洞,命名为“预兆”。此漏洞为1月份所发现漏洞“Meltdown”(熔断)和“Spectre”(幽灵)的衍生变种,英特尔2015年以来的处理器都可能会受到影响。美国政府计算机安全机构认为,攻击者可以利用这一漏洞获取敏感信息。

迫于事情严重性,英特尔不得不站出来发声。据路透社报道,8月14日,英特尔披露其部分微处理器中存在三个漏洞,该漏洞可以让攻击者窃取储存在电脑或第三方云设备上的信息。

这已是今年以来英特尔芯片第三次出现严重安全漏洞事件。自“Meltdown”和“Spectre”被发现后,这两大漏洞迅速升级演变,目前预估将会影响全球数十亿台电脑,其中就包括几百万用于云计算的服务器。这些漏洞的潜在的危害性、影响的广阔性以及解决的棘手性,至今仍难以数据言明。

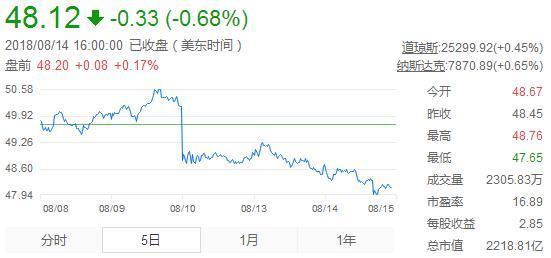

2018年接连三次爆出严重芯片漏洞,英特尔股价近日连跌,截止昨日短幅收跌0.68%。高盛亦将英特尔目标股价从49美元下调到44美元,比上周四(8月9日)收盘时低12%。而鉴于英特尔芯片一直无法攻克10纳米工艺技术的硬性问题,高盛已将英特尔的股票评级直接从中性降为卖出。

资本市场看英特尔股价,只提到了3次芯片漏洞事件。事实上,英特尔今年的漏洞事件并不止这3次,重大漏洞事件也不是从2018年初开启的。2017年11月,英特尔近几年处理器所用的管理引擎“ME”就被爆出多达11个安全漏洞。

似乎2018年一开年,就进入了英特尔的“曝洞潮”,接连不断爆出高危漏洞,每一次都令大家心惊胆战。

下面,是笔者整理的自2017年11月以来,英特尔严重安全漏洞曝光的大概时间轴。

2017年11月公布,管理引擎“ME”存11个安全漏洞

2017年11月中旬,研究人员发现Intel近几年处理器所用的管理引擎“ME”,其实是一套完整的迷你操作系统MINIX,且拥有Ring -3级别的超高权限,甚至关机都在运行。研究人员认为,如此级别的核心系统若存在任何安全隐患,威胁将是空前的,甚至无可防御,Google已经采取行动尝试移除MINIX。

后来,英特尔在11月22日公布安全报告,承认处理器中管理引擎ME 11.0.0-11.7.0版本、可信赖执行引擎TXT 3.0版本、服务器平台服务SPS 4.0版本里,共存在多达11个安全漏洞,而被利用的环境正是MINIX。

1月3日,“Meltdown”(熔断)和“Spectre”(幽灵)漏洞事件爆发

1月3日,国外媒体The Register发布了一份报告。报告中提到的漏洞是“x86-64处理器的设计缺陷”,这个缺陷已经存在了逾十年,报告认为英特尔处理器存在严重的芯片级安全漏洞,Windows、Mac与Linux都有可能受到波及。

报告同时指出,该漏洞的修复难度很大,必须在系统级别。且即使完成修复,也会对性能造成严重影响,或会导致英特尔芯片处理速度放慢 5 % 至 30%,具体情况取决于相关任务和处理器型号。

技术背景加上实测数据,使得这则报告引快速引发热议及猜测。1月4日早上,英特尔按耐不住,发表了一篇新闻稿,指责坊间传闻有夸大其词之嫌,却并未掩饰安全漏洞存在的事实。

几个小时之后,谷歌安全小组Project Zero正式公布了这两个极具震撼力的新型漏洞,也就是大家现在看到的“Meltdown”(熔断)和“Spectre”(幽灵)。

5月9日,发现因系统厂商曲解调试文档所致的新漏洞

5月9日,美国计算机安全应急响应中心(CERT)”发布公告称,Windows、macOS、Linux、FreeBSD、VMware和Xen等系统目前正受到一处重大安全漏洞的影响,而该漏洞是由于操作系统开发者曲解了英特尔和AMD两大芯片厂商的调试文档所致。

该安全漏洞允许黑客读取计算机内存中的敏感数据,或控制一些低级别的操作系统功能。该公告发布后,受影响的操作系统和管理程序厂商快速发布了相应的补丁程序,包括苹果、DragonFly BSD、FreeBSD、微软、红帽(Red Hat)、SUSE Linux、Ubuntu、VMware和Xen。

5月23日,发现“熔断”和“幽灵”新变种

Google Project Zero的安全研究员Jann Horn,在工作时发现了通过漏洞Spectre和Meltdown攻击CPU的新方式。攻击者可使用权限较低的代码借助“推测性旁路”,读取任意特权数据或执行以前的推测性命令,这可能会导致缓存重新分配。如果CPU使用标准的旁通道方法,就会造成数据泄露。

此漏洞,会影响到x86(英特尔与AMD芯片组)、POWER 8、POWER 9、System z以及一些ARM处理器。它几乎可以允许21世纪以来所有处理器,对内存进行未经授权的读取访问。

英特尔将此漏洞称之为Speculative Store Bypass(SBB)或“变种4”。虽然是变种,却属于全新的攻击方式。尽管它与“Meltdown”及“Spectre”安全漏洞属于同种类型,但使用了截然不同的私密信息获取方法。

8月14日,英特尔披露部分微处理器中存在“预兆”漏洞。

说起来,当前我们正在进入IOT时代。过去线下的“人、物、事”现在已都演进为在线上发生与进行。所有的物事都变成了终端,支持终端的是云计算,数据则在终端与云计算之间流转。云、网、端三位一体,但哪个环节想要畅通无阻,都离不开集成电路的支持。

物联网、无人驾驶、5G、人工智能、深度学习、云计算等技术,正在逐步与各行业融合。几年来,在政策及经济的推动下,中国各行业与互联网的融合速度很快,互联网、大数据、工控、金融、教育等各行业都在大量应用各种“连接”技术,大量应用国外的集成电路与系统。

但与之俱来的是,互联网+进程越快,产业融合速度越快,所面临的互联网安全风险也就越大。

本以为“外来的和尚会念经”,但像英特尔这种大牌芯片企业,竟也接连出现安全漏洞问题。未来的互联网+之路,我们应该怎么走?

所以,不考虑其他,就是在安全这个角度上,中国也必须要走自己的“强芯之路”。

【关注TMT与IOT,专注互联网+及企业转型研究。】

不存在的,再多漏洞我也不用农企[得瑟]

这不叫推测性旁路 这叫分支预测 小编多多学习[得瑟]