我们前面提到过,最开始了解到Panabit,是因为他的SD-WAN产品();现在发现,其SD-WAN的技术基础是iWAN,那肯定要研究一下iWAN。

按照官网介绍,iWAN可以分为3种角色:iWAN服务端、iWAN客户端和iWAN管理端,对应SD-WAN网络中的POP、CPE与控制器三种角色。其中iWAN服务端和iWAN客户端均可以通过Panabit来实现,而iWAN管理端则一般使用PanaCloud云平台。PanaCloud云平台负责管理所有CPE与POP点设备,对所有设备进行统一运维,包括隧道配置下发、整网拓扑管理、隧道状态维护等。这么看来,抛开PanaCloud云平台,我们用Panabit应该也能手搓一个简易SD-WAN网络。

从配置页面来看,iWAN位于虚拟专网分类下,那一定程度上讲,iWAN也是VPN隧道;既然如此,建立隧道肯定需要IP地址,那网络模式肯定是要使用网关模式。

比较有意思的是,Panabit还支持应用商店,这里有一个【拓扑图构建】的应用,我们就用它来画一下本次实验的拓扑图。

对于iWAN来说,设备角色分为服务端和客户端,本次实验中,我们期望将Panabit1配置为服务端,将Panabit2配置为客户端。

首先,我们要完成两台Panabit的上线配置,服务端Panabit1的网络配置如下:

客户端Panabit2的网络配置如下:

客户端需要能够访问到服务端的WAN口IP地址,在客户端侧使用系统自带的网络检测工具探测一下服务端是否可达。

接下来,我们先配置iWAN服务端。在【虚拟专网】下的【iWAN服务】中的【服务列表】页签,点击【添加】按钮,弹出【添加iWAN服务】对话框,配置很简单,需要补充服务器名称、服务器网关、认证方式和地址池等信息。

这里,我们首先要找到地址池配置。在【对象管理】下的【账号管理】模块,切换到【组织架构】页签,这里显示的地址池都是空的,应该不能使用。

点击【添加用户组组】,我们创建一个给iWAN服务用的用户组iWAN,看上去跟配置openVPN的服务端有点像()。

对应本地认证的认证方式,我们还要点击【添加本地账号】来创建一个iWAN客户端账号。这个配置还挺丰富,可以限制账号的有效期、同时在线用户数、绑定IP等信息,就是不知道如果允许3个客户端同时在线时绑定IP地址还有效吗?

配置完地址池和本地账号之后,回到【iWAN服务】页面,完成服务端的创建。

细心观察的话,可以看到后面还有一个【服务映射】的页签,创建好iWAN服务之后,这里自动将8000端口映射到了刚创建的iWAN服务上。

确认了一下,iWAN服务默认使用UDP端口8000,通过服务映射是不是可以同时启用多个iWAN服务了?

到这里,iWAN服务端就搭建好了,我们继续配置iWAN客户端。在客户端Panabit2的WEB页面,在【虚拟专网】下的【iWAN客户端】模块,点击【添加】来创建一个iWAN客户端。

这里填入跟服务端匹配的服务器IP、服务器端口、iWAN账号和密码,令人意外的是,这里的加密竟然是个可选项,还支持二层转发。先使用默认配置,剩下的后面再测试。

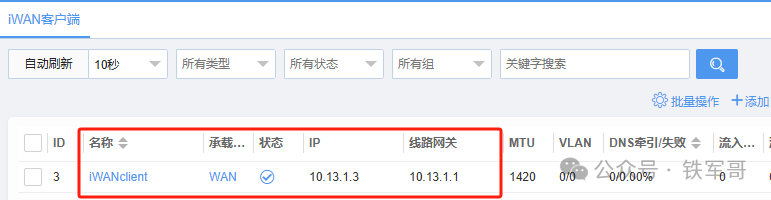

提交之后,iWAN客户端上线成功,并且获取到了指定的IP地址10.13.1.3。

这时候,我们就能使用iWAN客户端测试iWAN服务端是否可达了。

测试通过之后,就可以在【路由/NAT】模块中添加iWAN客户端和服务端之间的内网路由了。首先是iWAN服务端一侧,必填项是策略序号、源/目地址和执行动作。

如果是目的路由,仅填入目的地址即可,如果同时填入源目地址,那就是策略路由了;执行动作选择【路由】,路由线路选择【iWAN】,下一跳填入iWAN客户端的IP地址。

对应的,完成iWAN客户端侧的路由配置。

此时,在两端的内网主机上进行测试,是无法互通的。差了官方的配置手册,经过多次测试验证,发现这个系统比较奇葩,竟然需要手工添加直连路由;也就是说,Panabit作为内网的网关,他可以直接访问局域网内的终端,但是没有路由条目,如果其他设备要访问进来,还得单独添加到LAN侧的路由。

我就说,怎么追踪路径,发现请求流量没有转发到内网,而是直接扔到了WAN接口上。

此时再进行测试,就能正常互通了。

但貌似也不太正常,为什么呢?分明中间过了隧道,为啥显示一跳就到了?