正文共:666 字 13 图,预估阅读时间:1 分钟

(最近不是正值HVV嘛,我就想着复习一些相关知识,然后我就接到了粉丝关于网络安全问题的一个投稿。)

(粉丝说关注我已经有一年多的时间了,我自己做的黄页他也一直在用,最近他又关注到了导航中“FOFA搜索”这个站点。可恶啊,我自己都已经两年多没用过了。)

当粉丝访问网站时,竟然提示域名解决错误。(这个我也没有发现。)

(这是咋回事啊,然后我就去搜了一下,一搜才发现,被封已经是半年前的事了。)

(不过还好,只是域名换成了fofa.info而已,现在已经可以用了。)

接下来进入正题。

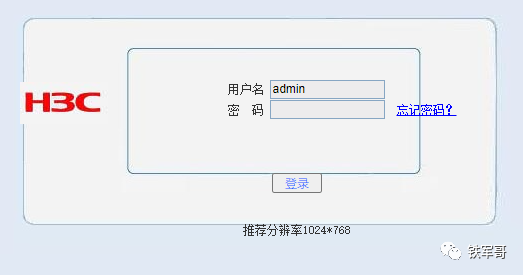

粉丝在网站上随便一搜,就搜到了一台GR5200路由器。(单说就这一条结果,我都不太相信这是随便一搜)

然后粉丝点了一下对应的链接,竟然可以打开登录页面。

更神奇的还在后面,粉丝尝试了一个默认密码admin,显然是错误的,但是竟然有密码提示。

接下来再登录,竟然登录成功了。

(话说密码提示这个东西,可不敢随便乱用啊,在用的小伙伴记得及时整改啊!)

查看DHCP客户端列表,竟然有101台终端在线。

经过初步统计,这里面至少包含35台电脑、44部手机,还有海康的摄像头、富士康的扫描仪等设备。(厂商信息是我补充的,我通过设备的MAC地址查了一下。)

而且设备还支持VPN功能,试想一下,这VPN一创建,不就直接进入到内网了吗?(当然了,这种做法是不可取的,毕竟我们不是黑客,而且互联网时代都有痕迹,违法乱纪的事情可不敢做啊!)

然后粉丝检查了设备的配置情况,发现设备没有对外映射任何服务,而且还开启了设备的防火墙功能和防攻击功能。

综合来看,使用这台设备的单位应该是一个小公司,地址池只有1个C段,还有扫描仪设备,而且电脑和收集的数量相当。

(当然,换成专业选手,如果进一步操作,可以使用IP地址查到一个大概的地理位置,然后再分析可能使用这台设备的单位。)

(或者说,利用这个已经破防的设备,或者使用VPN直接接入内网,对内网中其他计算机的主机名、开放端口、开放服务、开放应用等情况进行情报刺探,再利用内网计算机<可能有服务器>不及时修复漏洞、不做安全防护、弱口令等弱点来进行横向渗透,后果不堪设想。)

(综合来看,这是一起边界设备成为内网入口的一起安全事件。一般来讲,大部分企业都会搭建VPN设备,攻击者可能会利用VPN设备/网关的一些SQL注入、加账号、远程命令执行等漏洞开展攻击,亦可以采取钓鱼、爆破、弱口令等方式来取得账号权限,最终绕过外网打点环节,直接接入内网实施横向渗透。)

(当然,这个粉丝只是帮着把弱口令密码修改了,并删掉了密码提示,什么违法的事情也没有做,而且我也对结果进行了验证,确认目前看来应该是没有弱口令的问题了。)

投稿内容有所调整,已经和原作者协商一致。