一项名为“CRON#TRAP”的新型网络钓鱼活动利用 Linux 虚拟机感染 Windows 系统,该虚拟机包含内置后门,可秘密访问企业网络。

Securonix 的研究人员发现一项新的攻击活动,攻击者使用网络钓鱼电子邮件来执行无人值守的 Linux 虚拟机安装,以侵入公司网络并获得持久性。

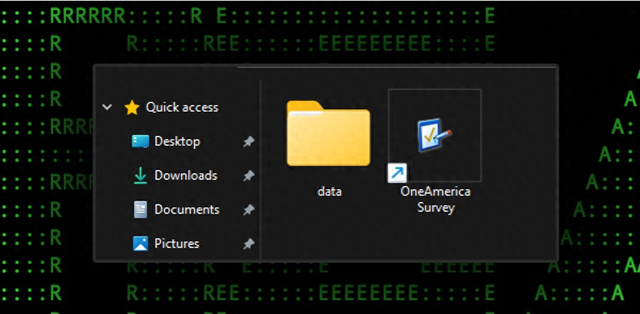

网络钓鱼电子邮件假装是一份“OneAmerica 调查”,其中包含一个 285MB 的大型 ZIP 档案,用于安装预装后门的 Linux VM。

该 ZIP 文件包含一个名为“OneAmerica Survey.lnk”的 Windows 快捷方式和一个包含 QEMU 虚拟机应用程序的“数据”文件夹,其主可执行文件伪装为fontdiag.exe。

启动快捷方式时,它会执行 PowerShell 命令将下载的存档提取到“%UserProfile%\datax”文件夹,然后启动“start.bat”在设备上设置和启动自定义 QEMU Linux 虚拟机。

安装 QEMU Linux 虚拟机的 Start.bat 批处理文件

在安装虚拟机时,相同的批处理文件将显示从远程站点下载的 PNG 文件,该文件显示虚假的服务器错误作为诱饵,暗示下载链接已断开。

显示虚假错误的图片,来源:Securonix

名为“PivotBox”的定制 TinyCore Linux VM 预装了后门,可确保持久的 C2 通信,从而允许攻击者在后台进行操作。

由于 QEMU 是经过数字签名的合法工具,因此 Windows 不会对其运行发出任何警报,安全工具也无法仔细检查虚拟机内部正在运行哪些恶意程序。

LNK 文件内容,来源:Securonix

后门操作

该后门的核心是一个名为 Chisel 的工具,这是一个网络隧道程序,经过预先配置,可以通过 WebSockets 与特定的命令和控制 (C2) 服务器创建安全通信通道。

Chisel 通过 HTTP 和 SSH 传输数据,即使防火墙保护网络,攻击者也可以与受感染主机上的后门进行通信。

为了持久化,通过修改“bootlocal.sh”将 QEMU 环境设置为主机重启后自动启动。同时,生成并上传 SSH 密钥以避免重新进行身份验证。

Securonix 重点介绍了两个命令,即“get-host-shell”和“get-host-user”。第一个命令在主机上生成一个交互式 shell,允许执行命令,而第二个命令用于确定权限。

然后可以执行的命令包括监视、网络和有效载荷管理操作、文件管理和数据泄露操作,因此攻击者拥有一套多功能的命令,使他们能够适应目标并执行破坏性操作。

威胁行为者的命令历史,来源:Securonix

防止 QEMU 滥用

CRON#TRAP 活动并不是黑客第一次滥用 QEMU 与其 C2 服务器建立秘密通信。

2024 年 3 月,卡巴斯基报告了另一起活动,其中威胁组织使用 QEMU 创建虚拟网络接口和套接字型网络设备来连接到远程服务器。

在这种情况下,一个非常轻的后门隐藏在仅 1MB RAM 上运行的 Kali Linux 虚拟机内,用于建立隐蔽的通信隧道。

为了检测和阻止这些攻击,请考虑放置监视器来监视从用户可访问文件夹执行的“qemu.exe”等进程,将 QEMU 和其他虚拟化套件放入阻止列表中,并从系统 BIOS 中禁用或阻止关键设备上的虚拟化。

技术报告:https://www.securonix.com/blog/crontrap-emulated-linux-environments-as-the-latest-tactic-in-malware-staging/

新闻链接:

https://www.bleepingcomputer.com/news/security/windows-infected-with-backdoored-linux-vms-in-new-phishing-attacks/